Информационная безопасность презентация

Содержание

- 2. Понятие информационной безопасности Под информационной безопасностью понимается защищенность информации и поддерживающей

- 3. Проблемы информационной безопасности Информационная безопасность является одним из важнейших аспектов интегральной

- 4. Проблемы информационной безопасности По данным отчета «Компьютерная преступность и безопасность –

- 5. Проблемы информационной безопасности Глобальное исследование по информационной безопасности 2004 г., проведенное

- 6. Угрозы информационной безопасности Угроза информационной безопасности (ИБ) – потенциально возможное событие,

- 7. Свойства информации Вне зависимости от конкретных видов угроз информационная система должна

- 8. Примеры реализации угрозы нарушения конфиденциальности Часть информации, хранящейся и обрабатываемой в

- 9. Примеры реализации угрозы нарушения целостности данных Одними из наиболее часто реализуемых

- 10. Вредоносное программное обеспечение Одним из способов проведения атаки является внедрение в

- 11. Вредоносное программное обеспечение В ГОСТ Р 51272-99 «Защита информации. Объект информатизации.

- 12. Примеры реализации угрозы отказа в доступе Отказ служб (отказа в доступе

- 13. Понятие атаки на информационную систему Атака – любое действие или последовательность

- 14. Классификация атак Классификация атак на информационную систему может быть выполнена по

- 15. Классификация сетевых атак При описании сетевых атак в общем случае используется

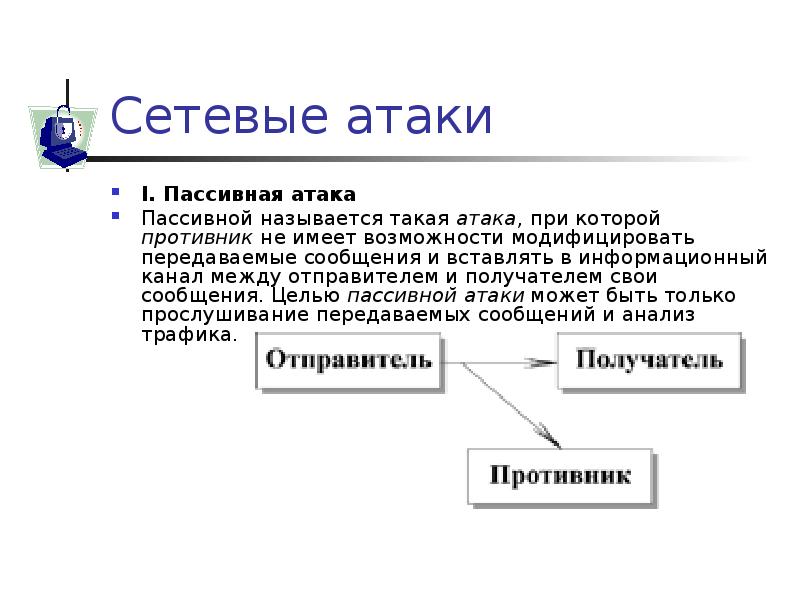

- 16. Сетевые атаки I. Пассивная атака Пассивной называется такая атака, при которой

- 17. Сетевые атаки Активной называется такая атака, при которой противник имеет возможность

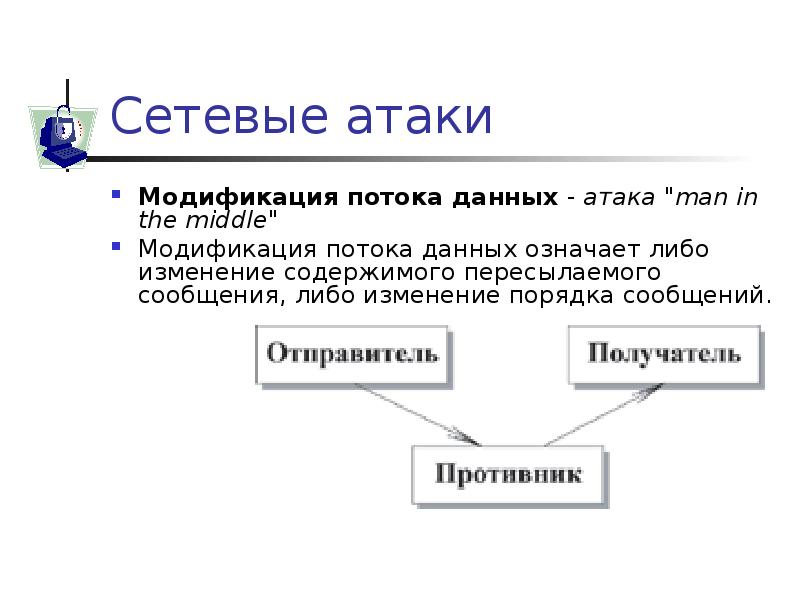

- 18. Сетевые атаки Модификация потока данных - атака "man in the middle"

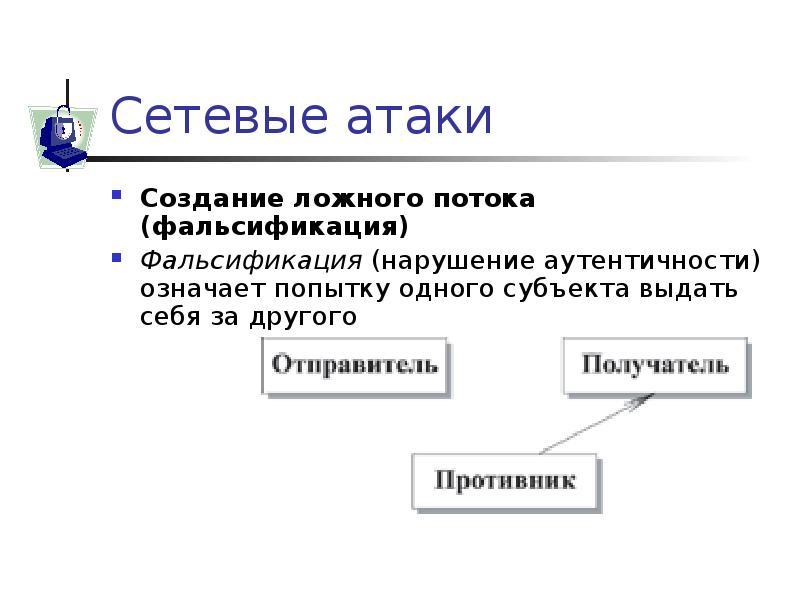

- 19. Сетевые атаки Создание ложного потока (фальсификация) Фальсификация (нарушение аутентичности) означает

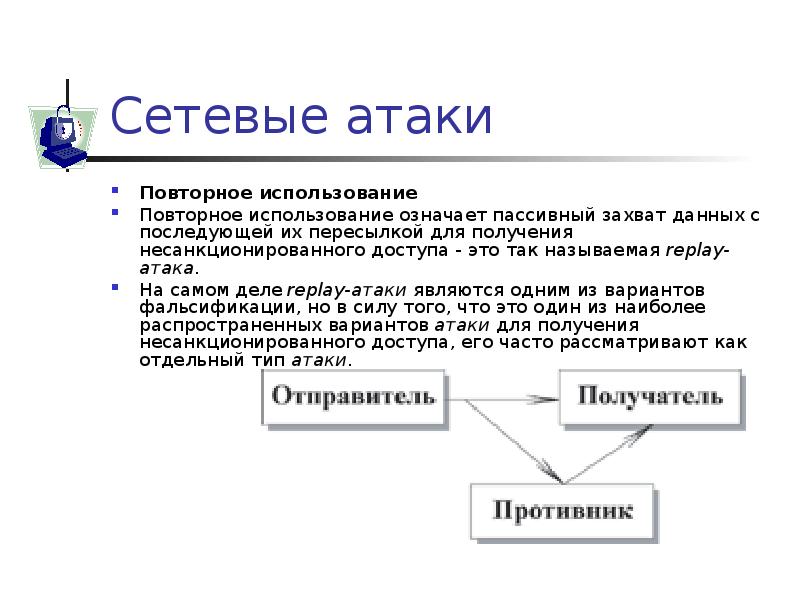

- 20. Сетевые атаки Повторное использование Повторное использование означает пассивный захват данных

- 21. Подходы к обеспечению информационной безопасности Для защиты АИС могут быть сформулированы

- 22. Подходы к обеспечению информационной безопасности Для защиты АИС могут быть сформулированы

- 23. Принципы обеспечения информационной безопасности Системность; Комплексность; Непрерывность защиты; Разумная достаточность; Гибкость

- 24. Системность средств защиты информации Системность при выработке и реализации систем защиты

- 25. Комплексность систем защиты При решение вопросов обеспечения информационной безопасности необходимо ориентироваться

- 26. Непрерывность защиты Непрерывность защиты предполагает, что комплекс мероприятий по обеспечению информационной

- 27. Разумная достаточность Построение и обслуживание систем информационной безопасности требует определенных, подчас

- 28. Гибкость управления и применения Угрозы информационной безопасности многогранны и заранее не

- 29. Открытость алгоритмов и механизмов защиты Средства информационной безопасности сами могут представлять

- 30. Простота применения защитных мер и средств При проектировании систем защиты информации

- 31. Методы обеспечения ИБ Рассмотрим пример классификации методов, используемых для обеспечения информационной

- 32. Средства защиты информационных систем Такие средства могут быть классифицированы по следующим

- 33. Скачать презентацию

Слайды и текст этой презентации

Похожие презентации