Cisco Solution Technology Integrator Сценарии защиты беспроводных сетей на основе продуктов CSP VPN TM СТАНДАРТ СЕТЕВОЙ БЕЗОПАСНОСТИ ДЛЯ РОССИЙСКОГО Б презентация

Содержание

- 2. Область применения Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

- 3. Защита мобильных сред Стремительное развитие мобильных сред доступа – протоколов

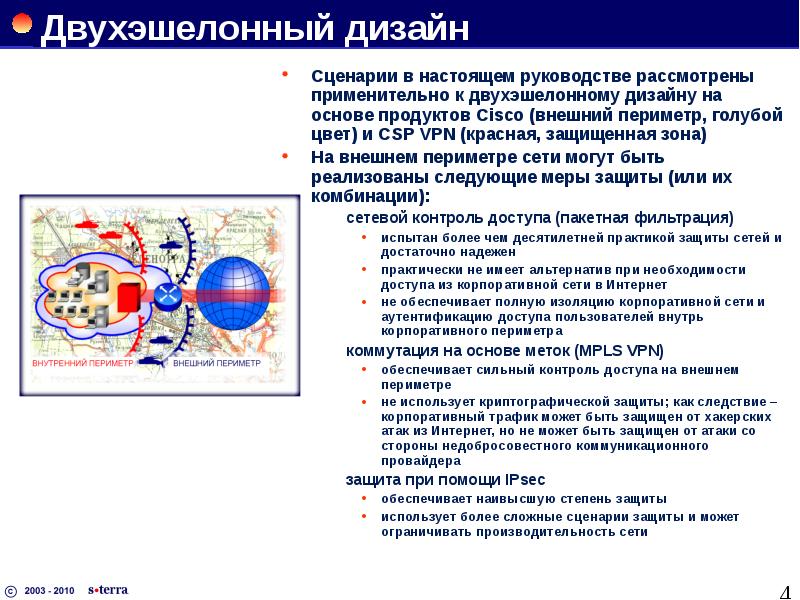

- 4. Двухэшелонный дизайн Сценарии в настоящем руководстве рассмотрены применительно к двухэшелонному дизайну

- 5. Общие вопросы Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

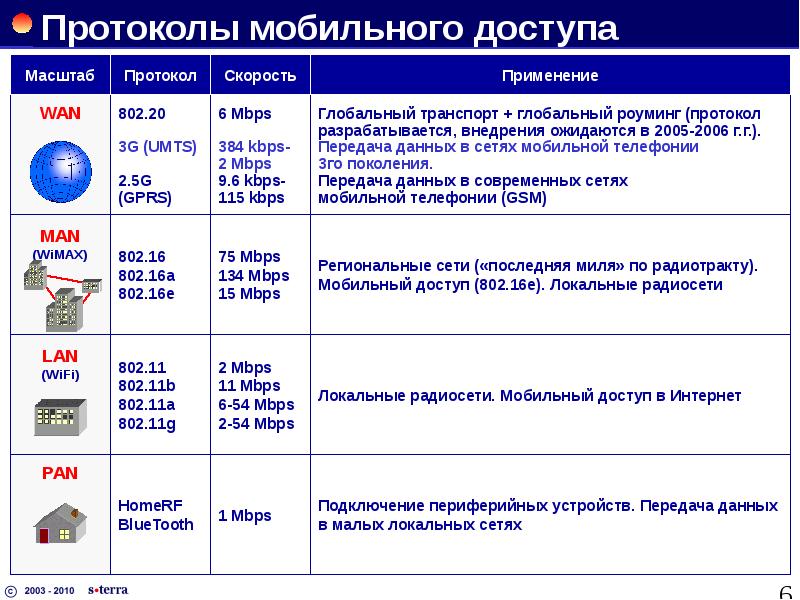

- 6. Протоколы мобильного доступа

- 7. Особенности мобильных сред Мобильные среды удобны, обеспечивают соединение в различных местах

- 8. Уязвимости Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

- 9. Уязвимость мобильных сред «Беспроводные сети очень легко устанавливаются и ими легко

- 10. Технологические проблемы защиты Множественность протоколов (сред доступа) все ранее перечисленные протоколы

- 11. Проблемы безопасности (Cisco SAFE) Руководство Cisco SAFE «Wireless LAN security in

- 12. Задачи защиты радиосреды Задачи защиты радиосетей, как среды передачи данных, можно

- 13. Существует ли решение? Проблемы и задачи защиты информации радиосети, перечисленные в

- 14. Рекомендации Cisco SAFE Руководство Cisco SAFE «Wireless LAN security in depth»

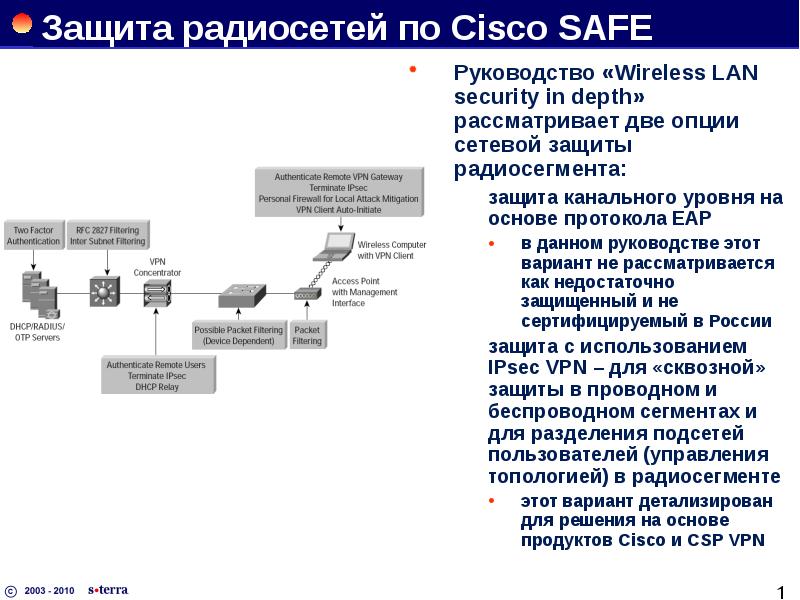

- 15. Защита радиосетей по Cisco SAFE Руководство «Wireless LAN security in depth»

- 16. Защита среды передачи данных Защита среды передачи данных от несанкционированного подключения

- 17. Защита трафика Основным средством защиты трафика в беспроводной сети является IPsec

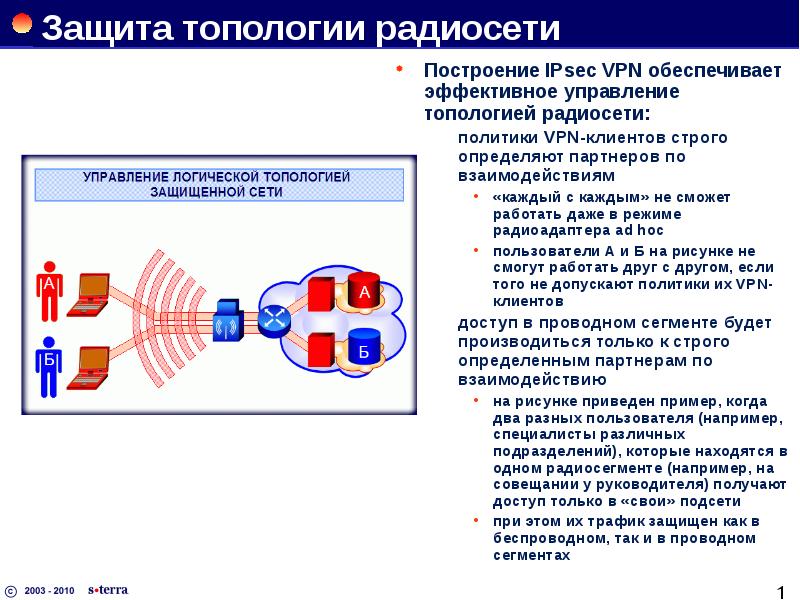

- 18. Защита топологии радиосети Построение IPsec VPN обеспечивает эффективное управление топологией радиосети:

- 19. Защита проводной инфраструктуры Применение в радиосегменте выделенного адресного пространства и IPsec

- 20. Дизайн VPN Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

- 21. Доступ по GPRS и доступ с хот-спотов Радиодоступ по протоколу

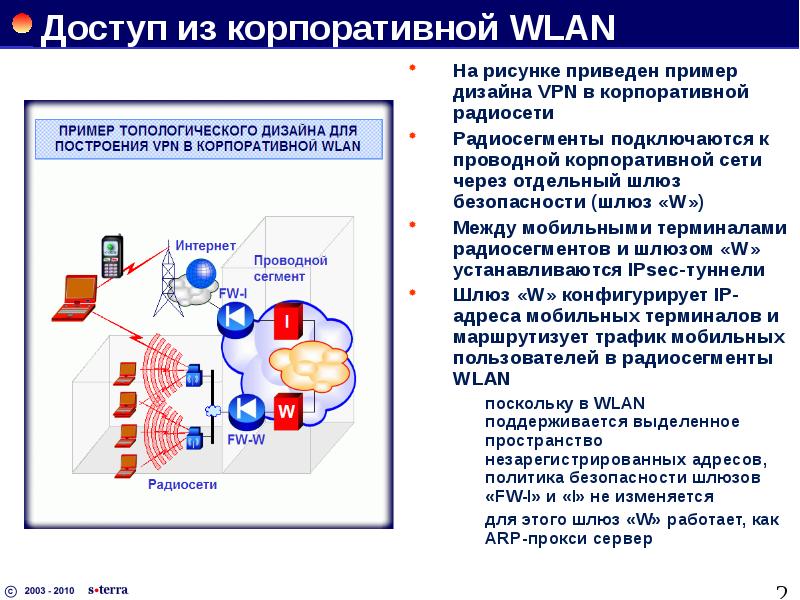

- 22. Доступ из корпоративной WLAN На рисунке приведен пример дизайна VPN

- 23. Политика безопасности Шлюзы «FW-I» и «I»: политика безопасности та же,

- 24. Инфраструктура Сценарии защиты беспроводных сетей на основе продуктов CSP VPNTM

- 25. Инфраструктура управления CiscoWorks WLSE рекомендуется использовать во всякой радиосети с использованием

- 26. Полный контроль над радиоэфиром Следует подчеркнуть две важнейшие и уникальные возможности,

- 27. Справка. Cisco Aironet Точки доступа Cisco Aironet являются естественным беспроводным решением

- 28. Вопросы? Обращайтесь к нам! КОНТАКТЫ e-mail: information@s-terra.com web: http://www.s-terra.com/

- 29. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Cisco Solution Technology Integrator Сценарии защиты беспроводных сетей на основе продуктов CSP VPN TM СТАНДАРТ СЕТЕВОЙ БЕЗОПАСНОСТИ ДЛЯ РОССИЙСКОГО Б можно ниже:

Похожие презентации