Исследование метода аутентификации двоичных изображений при помощи технологии ЦВЗ презентация

Содержание

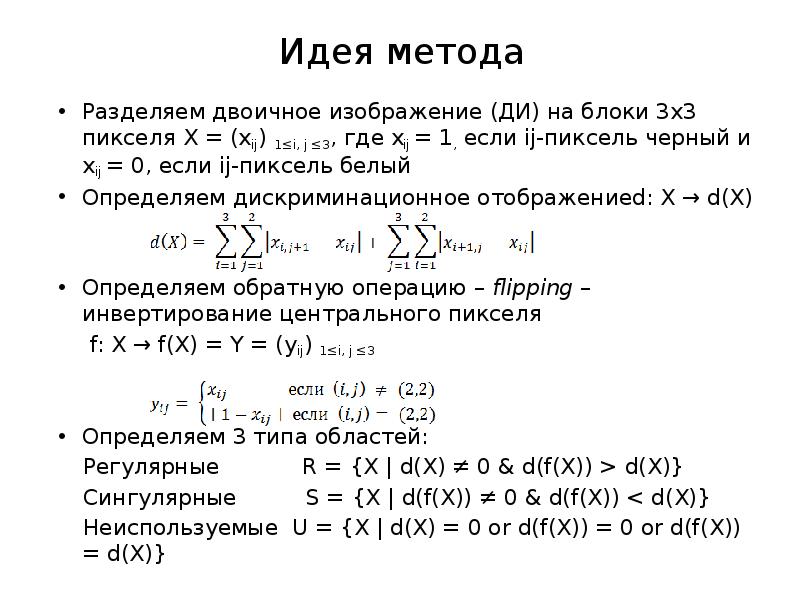

- 2. Идея метода Разделяем двоичное изображение (ДИ) на блоки 3х3 пикселя X

- 3. Формируем RSU-последовательность σ и назначаем R-область 1, S-область 0, U-область –

- 4. Проверка подлинности Дано ДИ с вложенным MAC. Формируем RSU-последовательность и назначаем

- 5. Арифметическое кодирование Арифметическое кодирование (Arithmetic coding) — алгоритм сжатия информации без

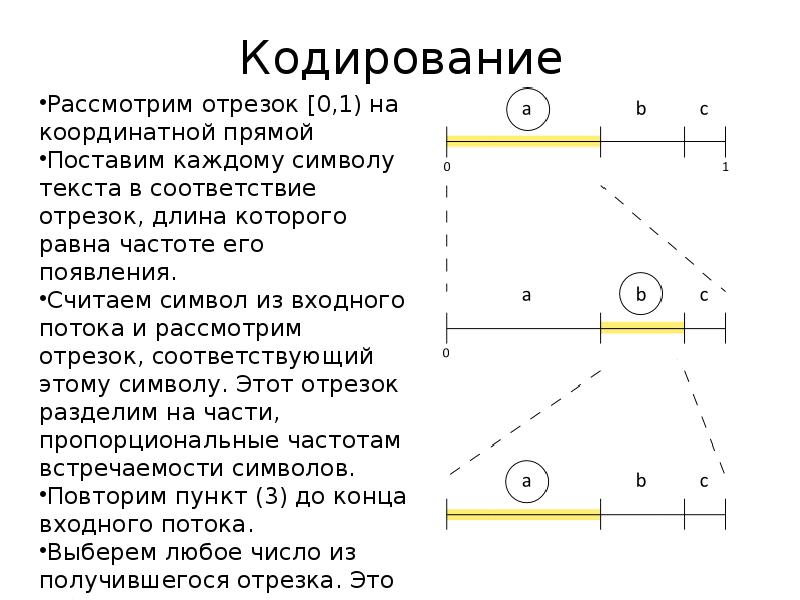

- 6. Кодирование Рассмотрим отрезок [0,1) на координатной прямой Поставим каждому символу текста

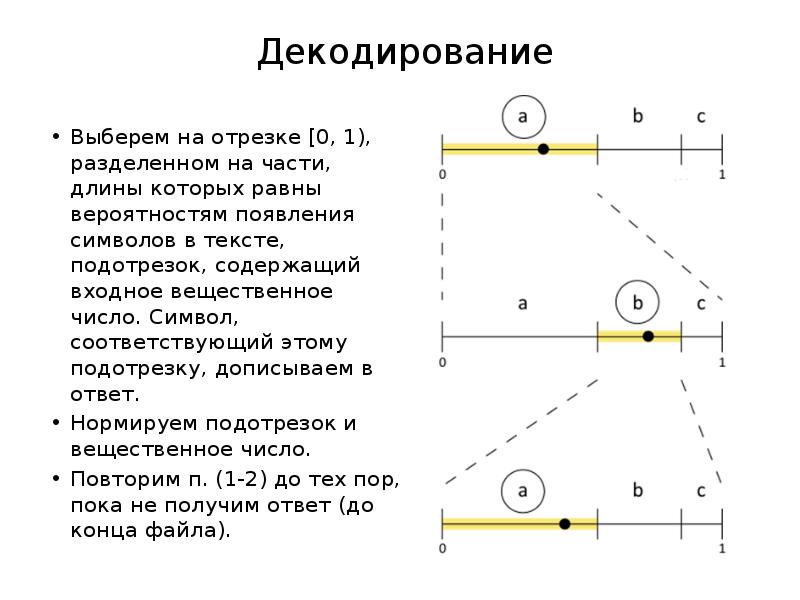

- 7. Декодирование Выберем на отрезке [0, 1), разделенном на части, длины которых

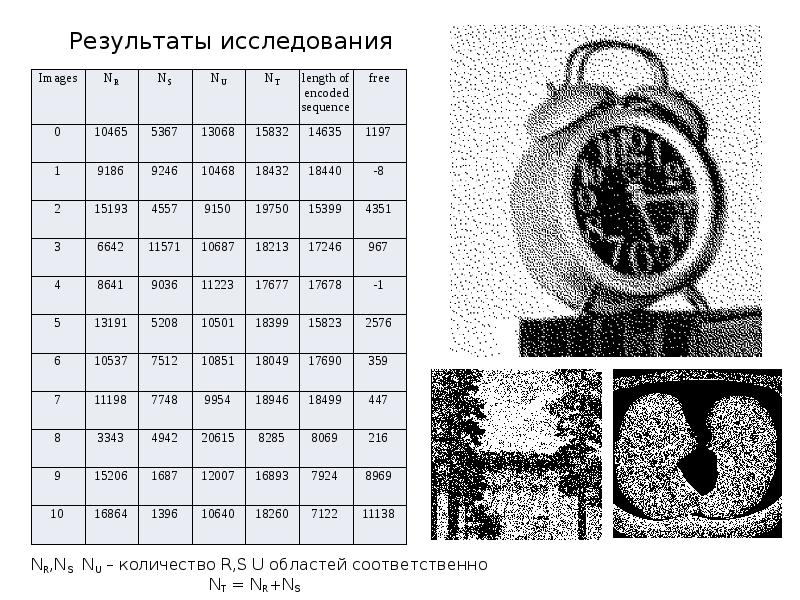

- 8. Результаты исследования

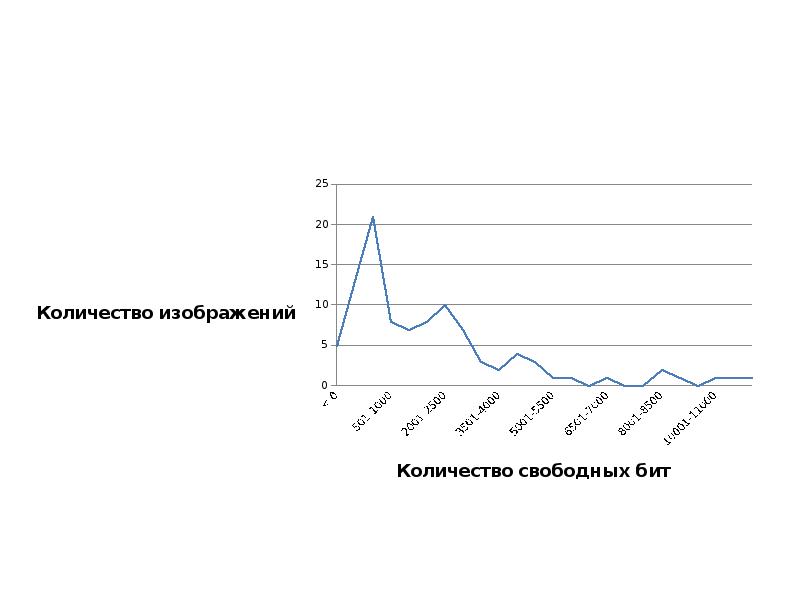

- 10. Выводы по таблице АК дает нам достаточно места для аутентификатора Меньше

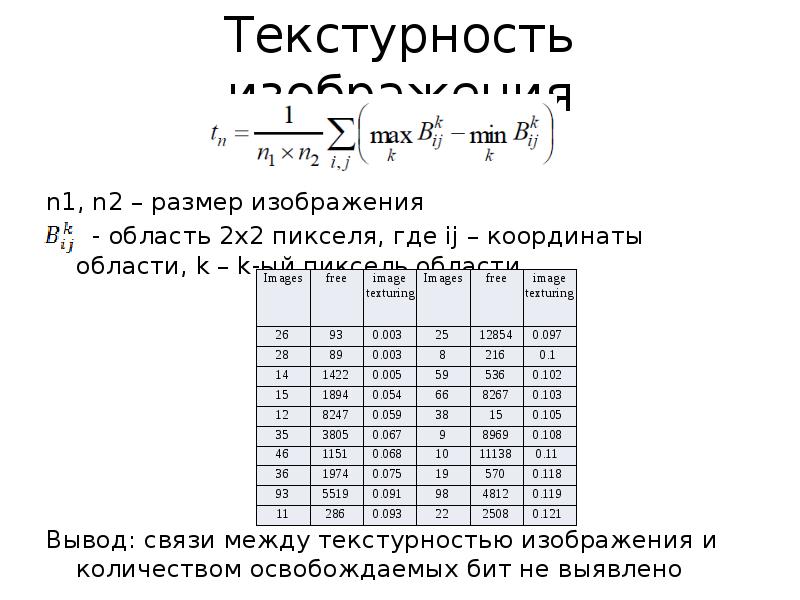

- 11. Текстурность изображения n1, n2 – размер изображения - область 2х2

- 12. Итоги Изучено арифметическое кодирование. Реализован адаптивный кодер на Java Произведен расчет

- 13. Перспективы Реализация добавления аутентификатора к двоичному изображению Улучшение метода Установление связи

- 14. Список литературы Valery Korzhik, Guillermo Morales-Luna and Michail Zubarev “Distortion Free

- 15. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Исследование метода аутентификации двоичных изображений при помощи технологии ЦВЗ можно ниже:

Похожие презентации