Основные особенности компьютерных атак в кредитно-финансовой сфере. Основные проблемы противодействия презентация

Содержание

- 2. Основные объекты компьютерных атак Компьютеры организаций, индивидуальных предпринимателей и физических лиц,

- 3. Инструментарий компьютерных атак Использование специально разработанных банковских троянов Адаптация универсальных

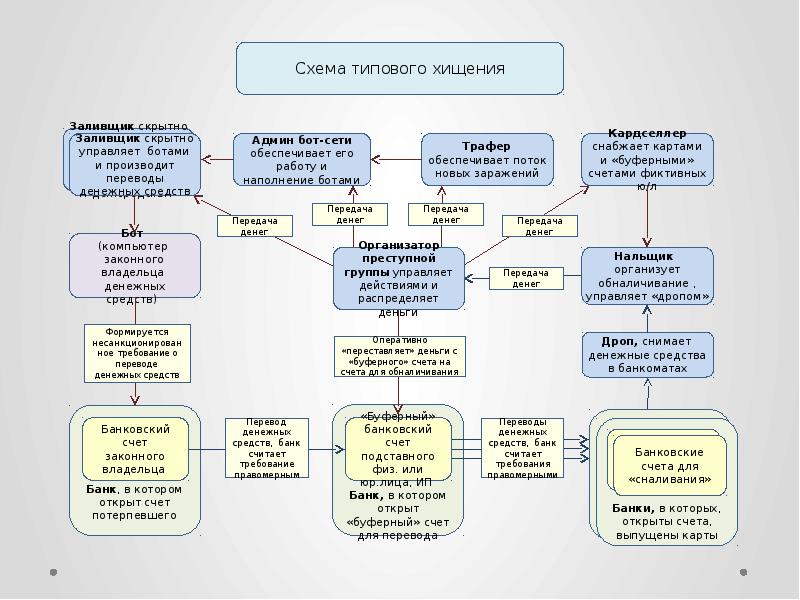

- 4. Важные особенности компьютерных атак Ярко выраженный групповой характер преступной деятельности

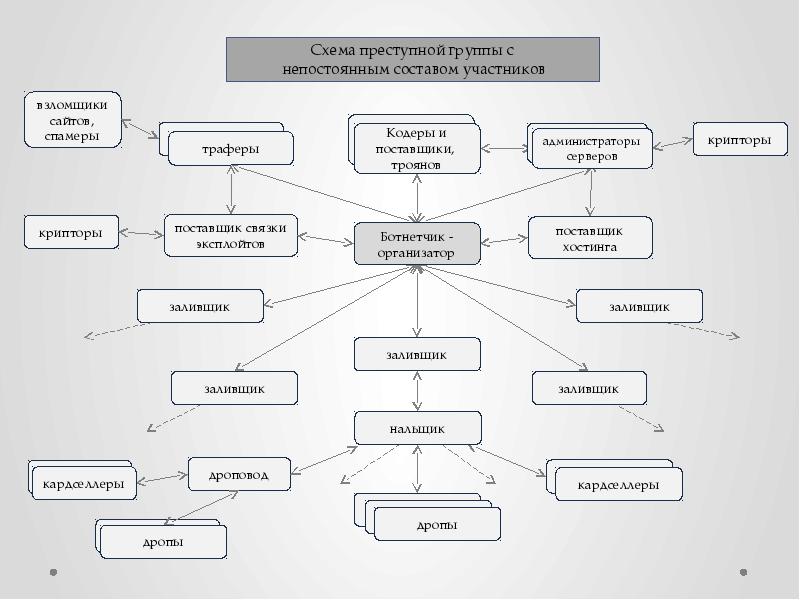

- 5. Групповой характер преступной деятельности В подготовке и совершении хищений участвует большое

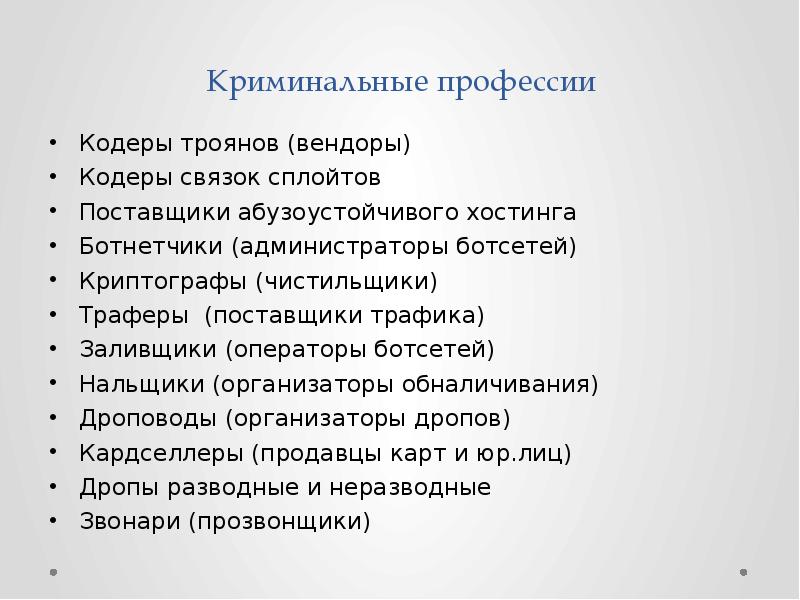

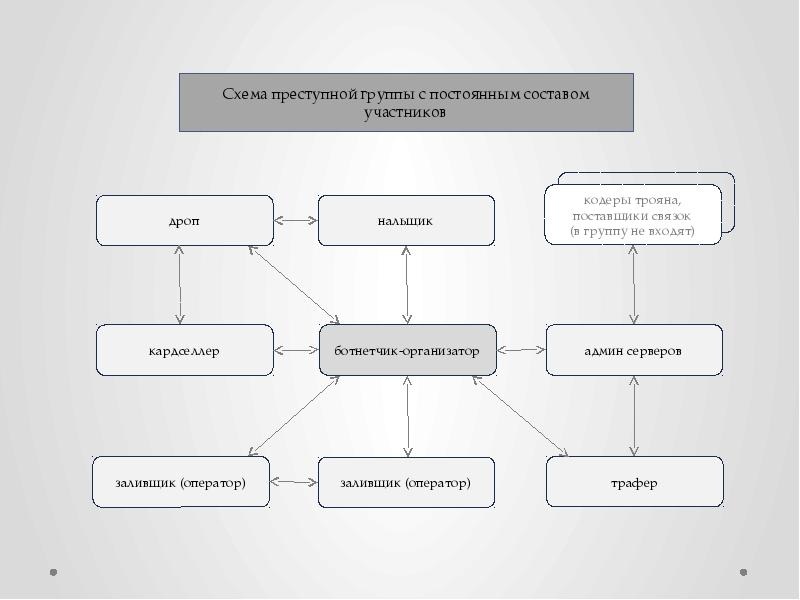

- 6. Криминальные профессии Кодеры троянов (вендоры) Кодеры связок сплойтов Поставщики абузоустойчивого

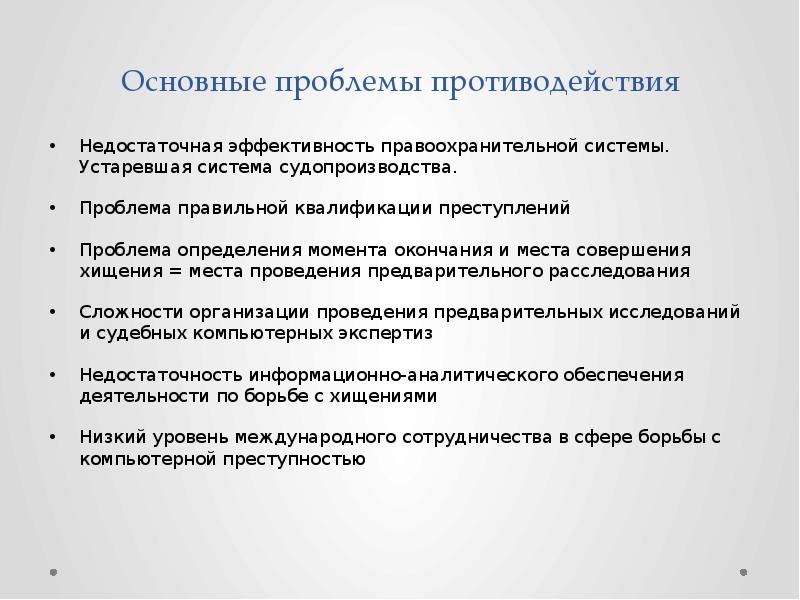

- 10. Основные проблемы противодействия Недостаточная эффективность правоохранительной системы. Устаревшая система судопроизводства.

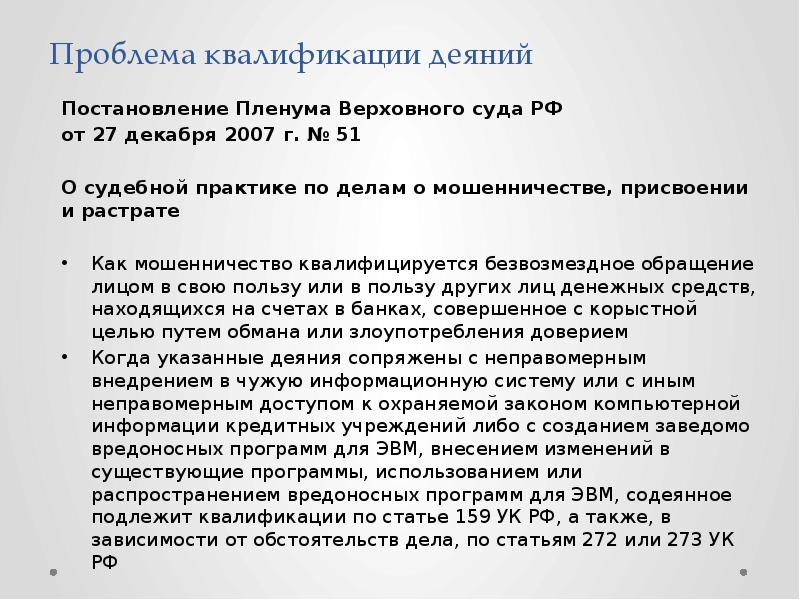

- 11. Проблема квалификации деяний Постановление Пленума Верховного суда РФ от 27

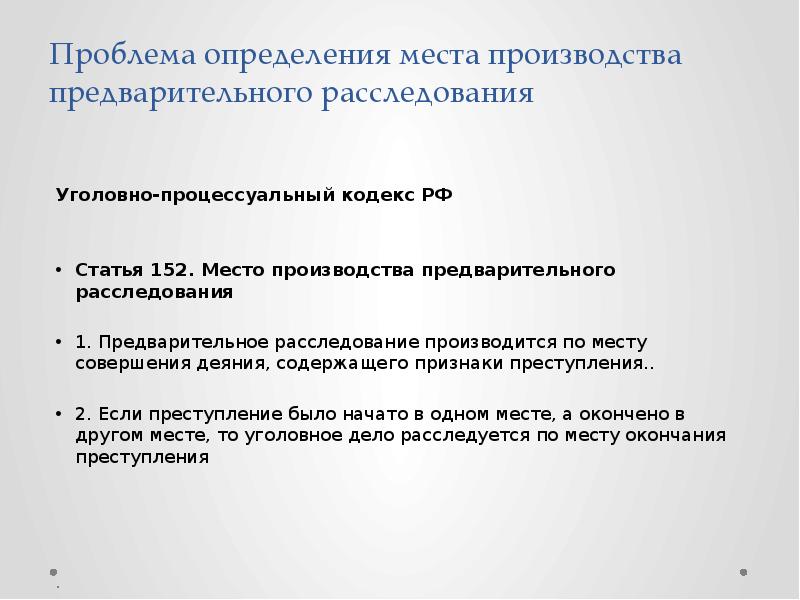

- 12. Проблема определения места производства предварительного расследования Уголовно-процессуальный кодекс РФ Статья

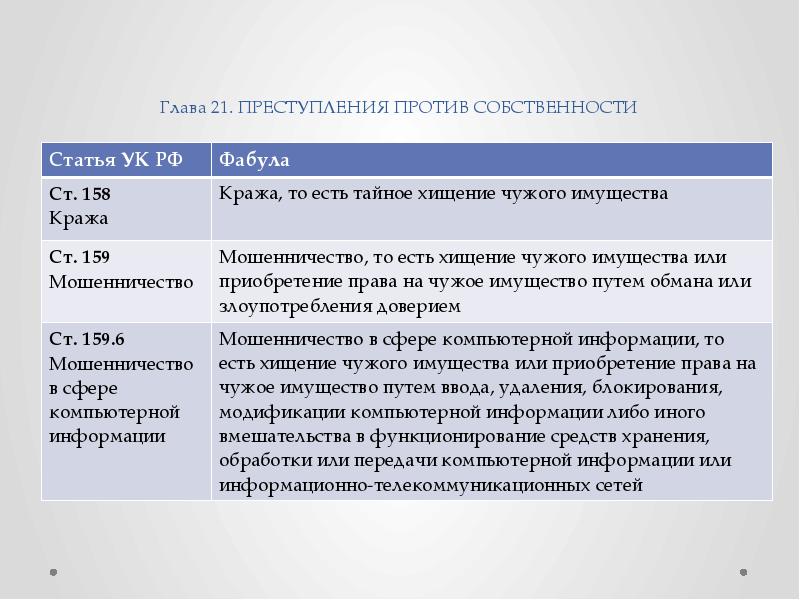

- 13. Глава 21. ПРЕСТУПЛЕНИЯ ПРОТИВ СОБСТВЕННОСТИ

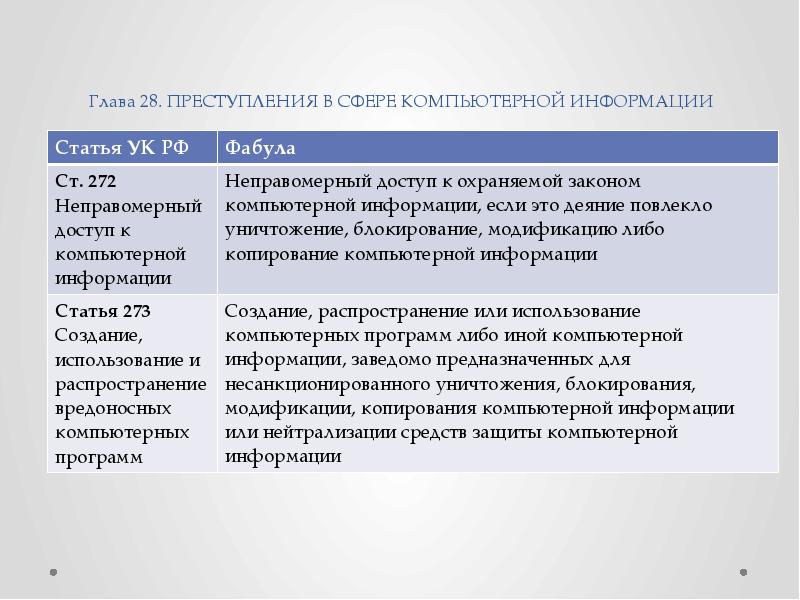

- 14. Глава 28. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

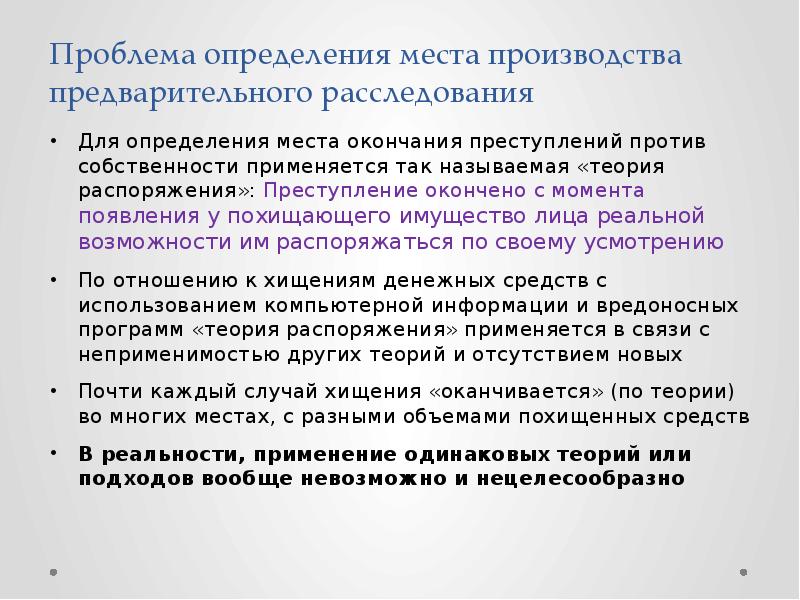

- 15. Проблема определения места производства предварительного расследования Для определения места окончания преступлений

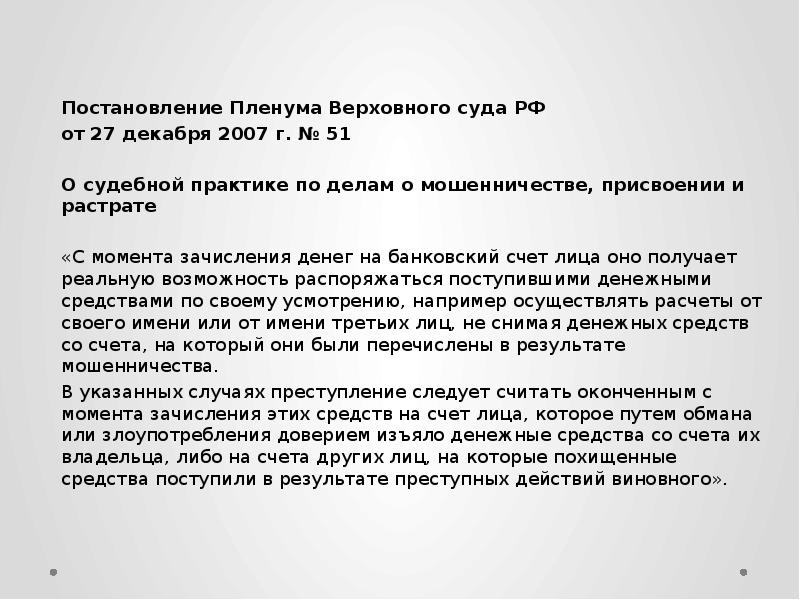

- 16. Постановление Пленума Верховного суда РФ Постановление Пленума Верховного суда РФ

- 17. Недостатки правоохранительной системы Высокая сложность раскрытия и расследования преступлений – слишком

- 18. Проблема исследований и экспертиз Без результатов исследования (экспертизы) деяние не может

- 19. Недостаточность информационно-аналитического обеспечения В процессе подготовки и совершения хищений возникает большое

- 20. Недостаточность международного сотрудничества

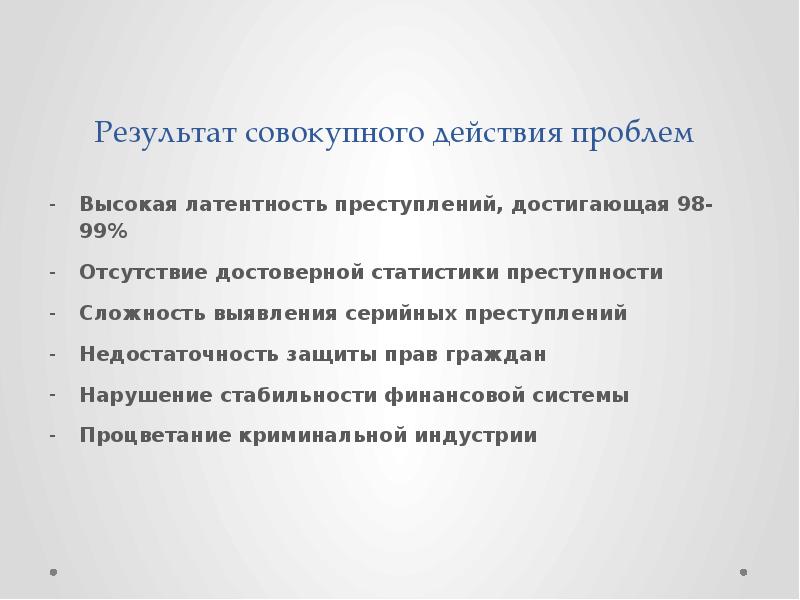

- 21. Результат совокупного действия проблем

- 22. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Основные особенности компьютерных атак в кредитно-финансовой сфере. Основные проблемы противодействия можно ниже:

Похожие презентации