Технологии защиты от несанкционированного доступа презентация

Содержание

- 2. Технология SSL В настоящее время, случаи онлайн кражи персональных данных становятся

- 3. Технология SSL По существу, это протокол, который позволяет надежно передавать конфиденциальную

- 4. Технология SSL В случае браузера, например, пользователи предупреждаются о том, что

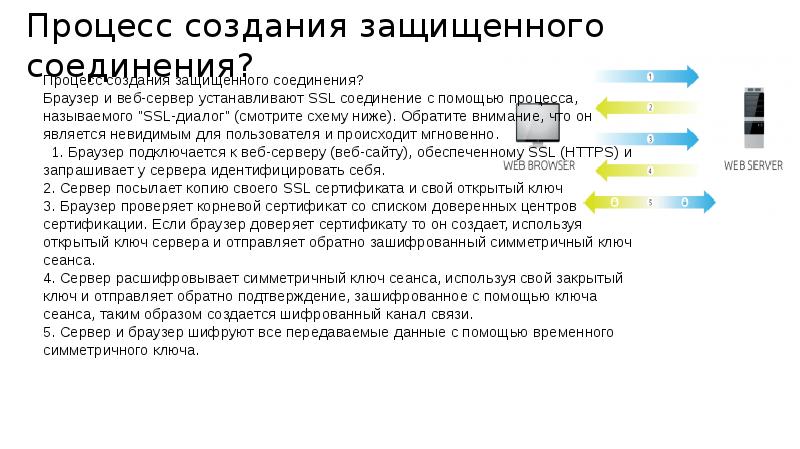

- 5. Процесс создания защищенного соединения?

- 6. Технология TLS TLS (безопасность транспортного уровня), как и его предшественник SSL —криптографические протоколы, обеспечивающие

- 7. Технология TLS TLS даёт возможность клиент-серверным приложениям осуществлять связь в сети

- 8. Основные шаги процедуры создания защищённого сеанса связи: клиент подключается к

- 9. На этом заканчивается процедура подтверждения связи. Между клиентом и сервером установлено

- 10. Технология IPsec IPsec (сокращение от IP Security) — набор протоколов для обеспечения защиты данных, передаваемых по

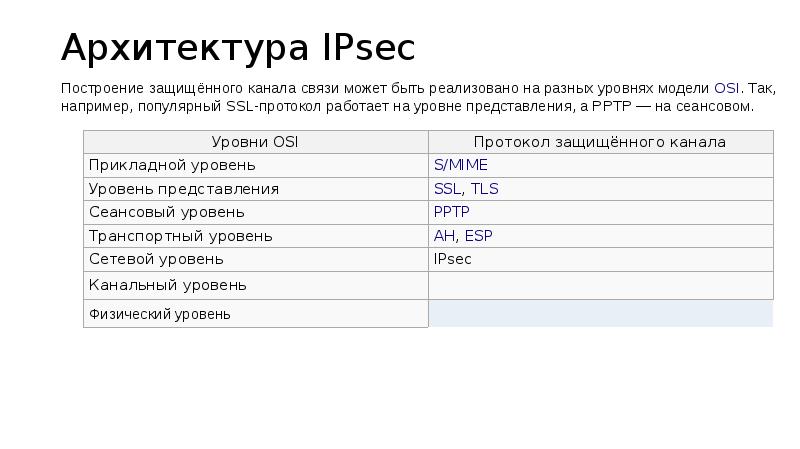

- 11. Архитектура IPsec

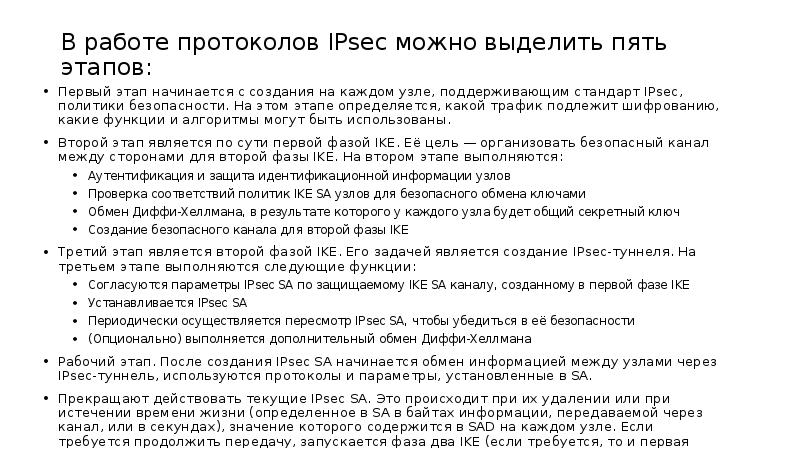

- 12. В работе протоколов IPsec можно выделить пять этапов: Первый этап

- 13. Технология RPC RPC интегрирован с компонентами поддержки защиты (security support providers,

- 14. Bo время привязки к серверу клиент должен указать библиотеке RPC службу

- 15. SSP берет на себя все, что связано с аутентификацией и шифрованием

- 16. Технология DCOM DCOM - программная архитектура, разработанная компанией Microsoft для распределения приложений между

- 17. COM и DCOM - технологии, обеспечивающие взаимодействие между компонентами приложения и

- 18. Преимуществом DCOM является значительная простота использования. Если программисты пишут свои Windows-приложения

- 19. Способность DCOM связывать компоненты позволила Microsoft наделить Windows рядом важных дополнительных

- 20. Однако у DCOM есть ряд недостатков. Это решение до сих пор

- 21. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Технологии защиты от несанкционированного доступа можно ниже:

Похожие презентации