Введение в сетевые технологии презентация

Содержание

- 2. Содержание Протоколы сетевого уровня Протокол IPv4 Протокол IPv6 Маршрутизация Методы маршрутизации

- 3. Топологии небольших сетей Типичная топология небольшой сети

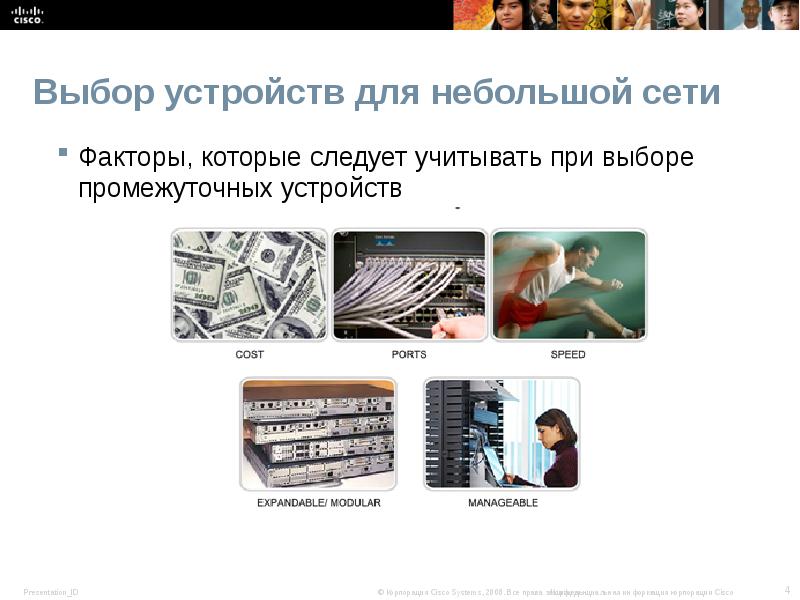

- 4. Выбор устройств для небольшой сети Факторы, которые следует учитывать при выборе

- 5. Адресация в небольших сетях Схему IP-адресации необходимо планировать, документировать и обслуживать

- 6. Резервирование в небольших сетях Резервирование позволяет устранить единые точки отказа. Также

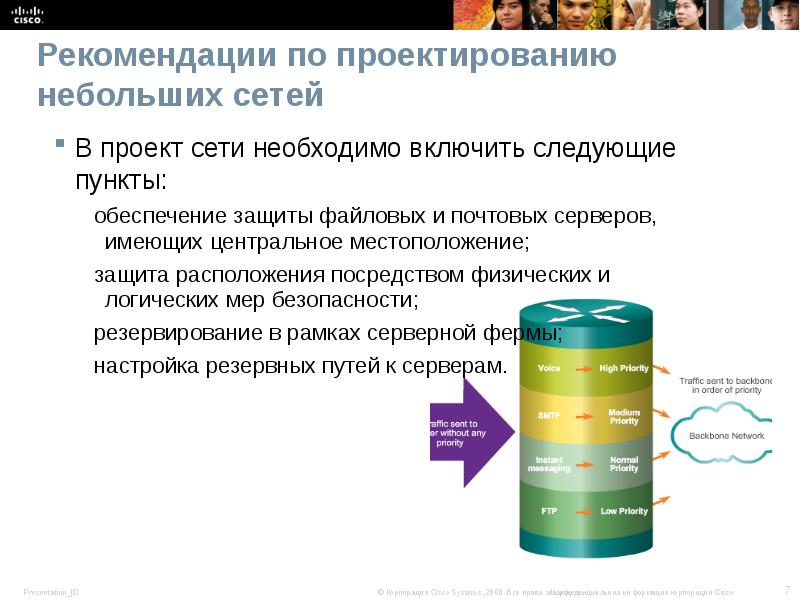

- 7. Рекомендации по проектированию небольших сетей В проект сети необходимо включить следующие

- 8. Стандартные приложения в небольших сетях Приложения Network-Aware — это программные приложения,

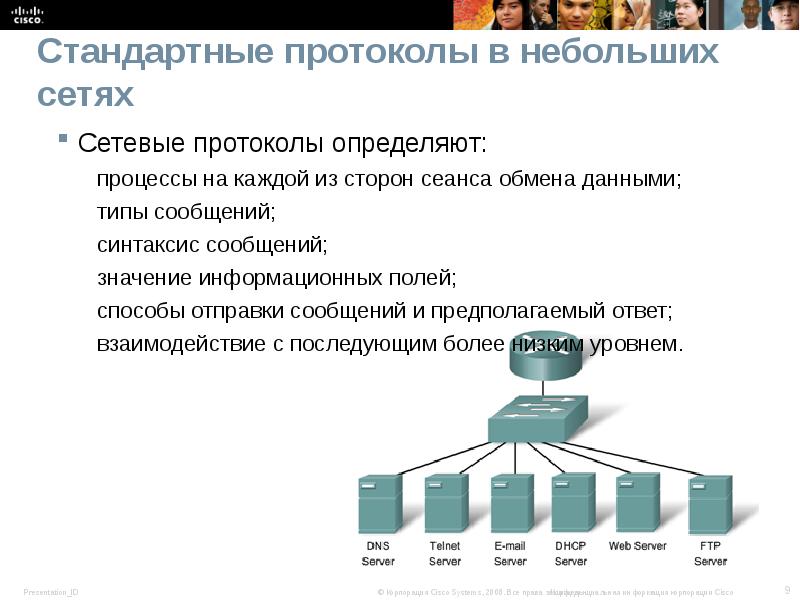

- 9. Стандартные протоколы в небольших сетях Сетевые протоколы определяют: процессы на каждой

- 10. Приложения реального времени в небольших сетях Инфраструктура: требует оценки, чтобы подтвердить

- 11. Масштабирование небольших сетей Важные рекомендации при расширении до более крупных сетей:

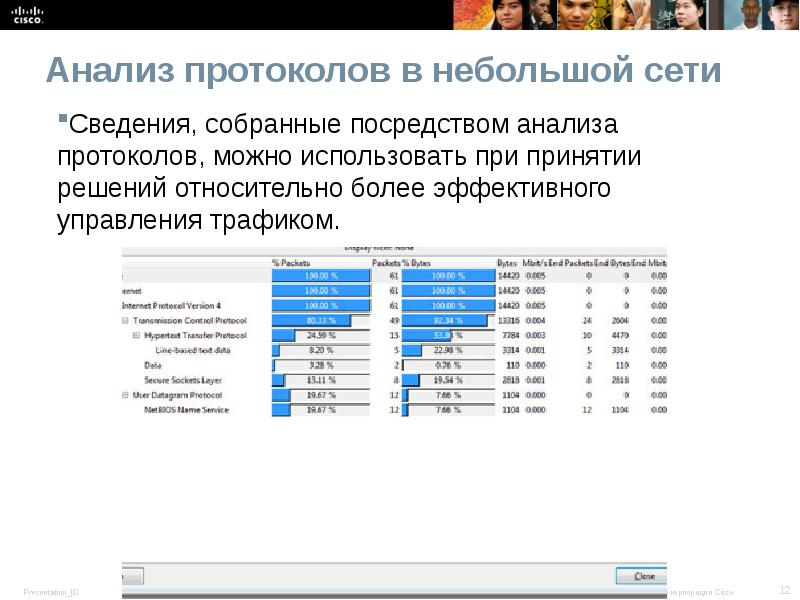

- 12. Анализ протоколов в небольшой сети Сведения, собранные посредством анализа протоколов, можно

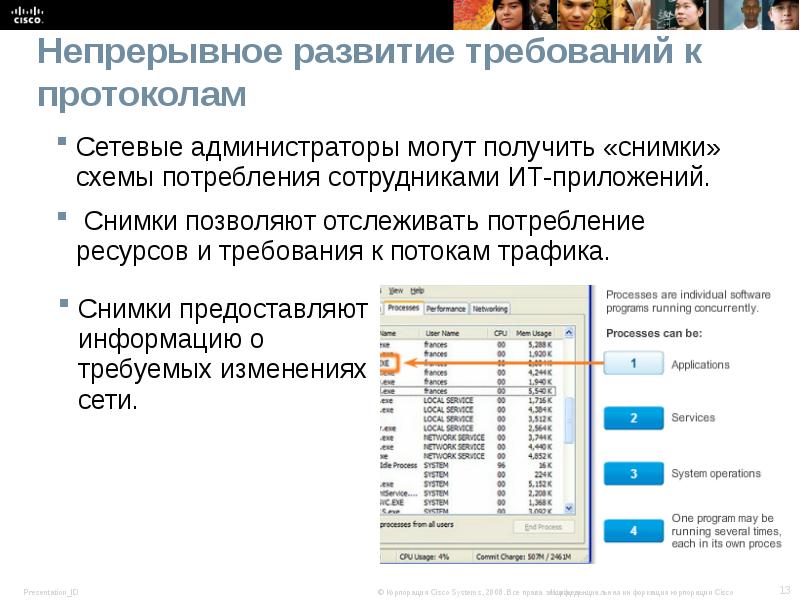

- 13. Непрерывное развитие требований к протоколам Сетевые администраторы могут получить «снимки» схемы потребления

- 14. Угрозы сетевой безопасности Категории угроз сетевой безопасности

- 15. Физическая безопасность Существует четыре класса физических угроз: угрозы для аппаратного обеспечения:

- 16. Физическая безопасность Существует четыре класса физических угроз: электрические угрозы: пики напряжения,

- 17. Типы уязвимостей в системе безопасности Уязвимости в отношении технологии Уязвимости в

- 18. Вирусы, черви и троянские программы Вирус — вредоносная программа, которая присоединяется

- 19. Сетевая разведка

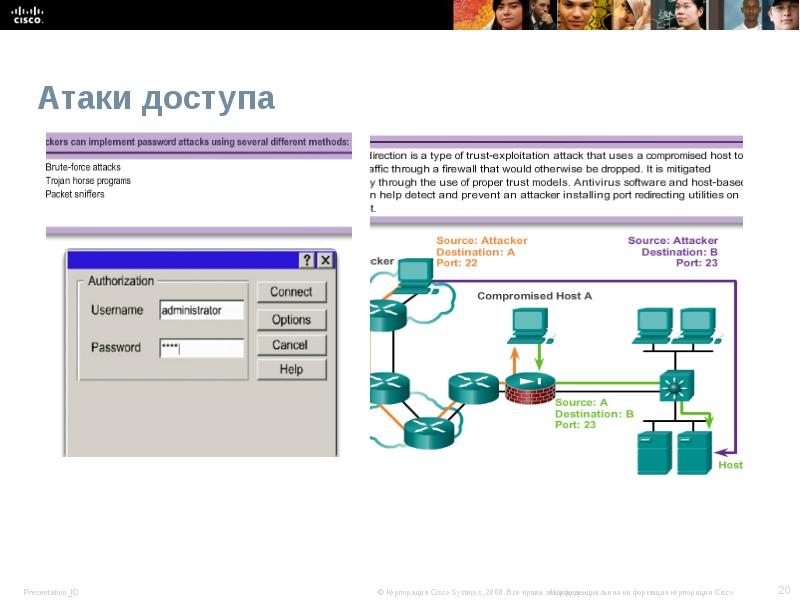

- 20. Атаки доступа

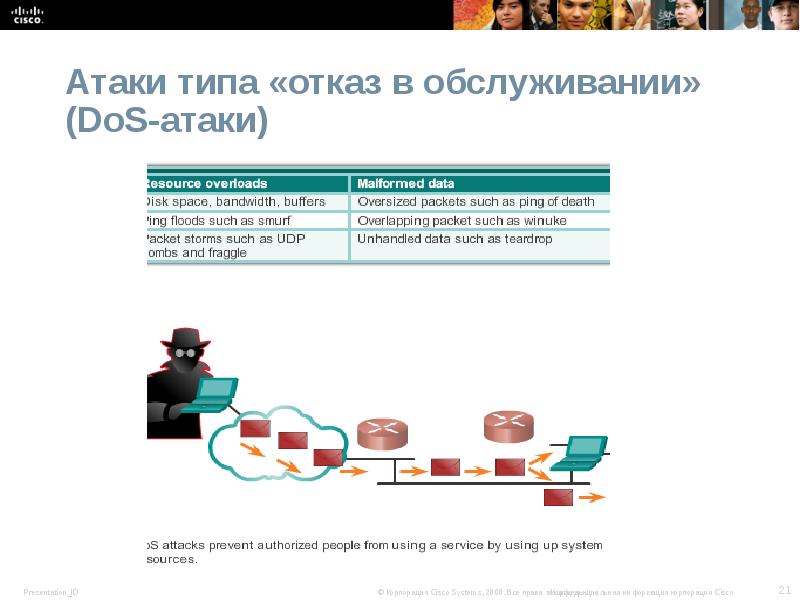

- 21. Атаки типа «отказ в обслуживании» (DoS-атаки)

- 22. Резервное копирование, обновление и исправление Загружайте и устанавливайте актуальные последние версии

- 23. Аутентификация, авторизация и учёт Аутентификация, авторизация и учёт (AAA или «Три

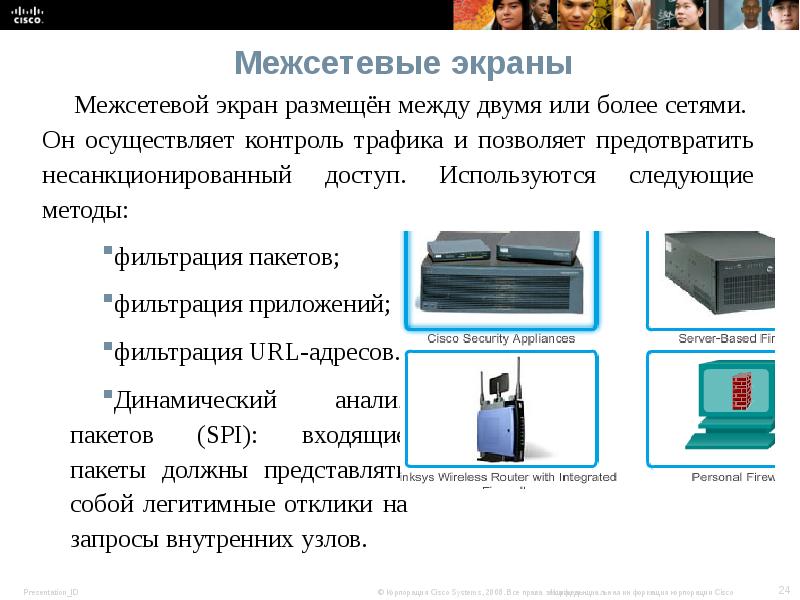

- 24. Межсетевые экраны Межсетевой экран размещён между двумя или более сетями. Он

- 25. Безопасность оконечных точек К наиболее распространённым оконечным точкам относятся ноутбуки, настольные

- 26. Введение в принципы обеспечения безопасности устройств Сетевая безопасность подразумевает в том

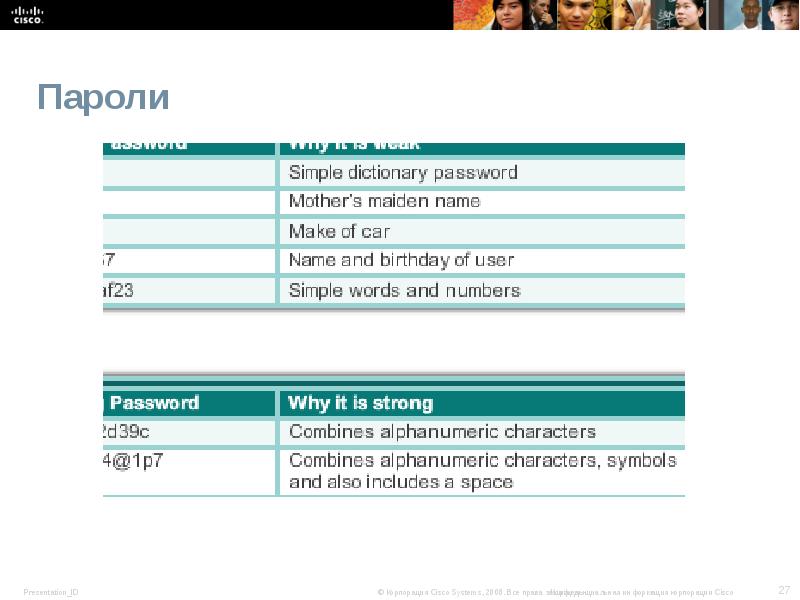

- 27. Пароли

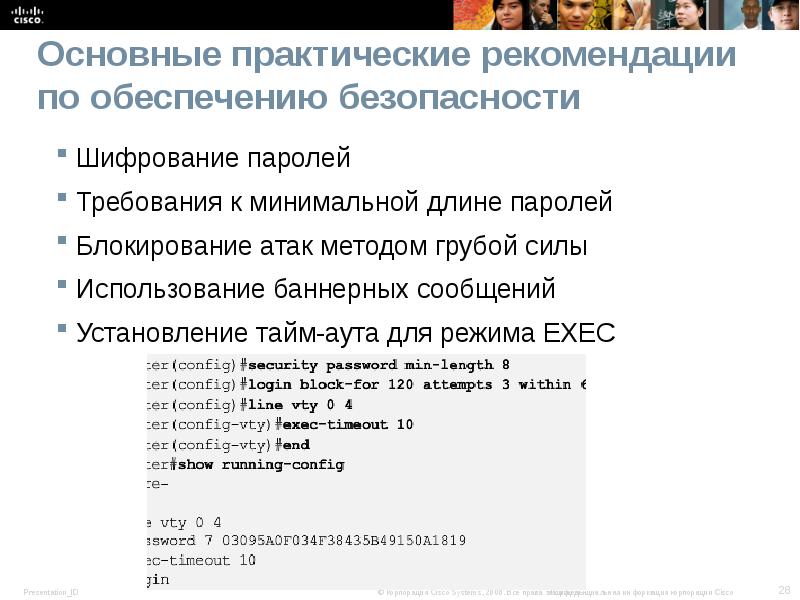

- 28. Основные практические рекомендации по обеспечению безопасности Шифрование паролей Требования к минимальной

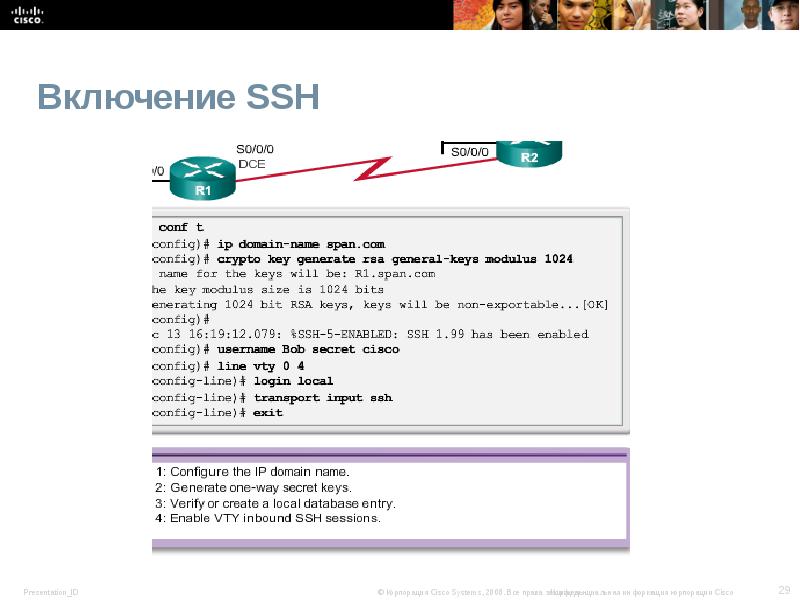

- 29. Включение SSH

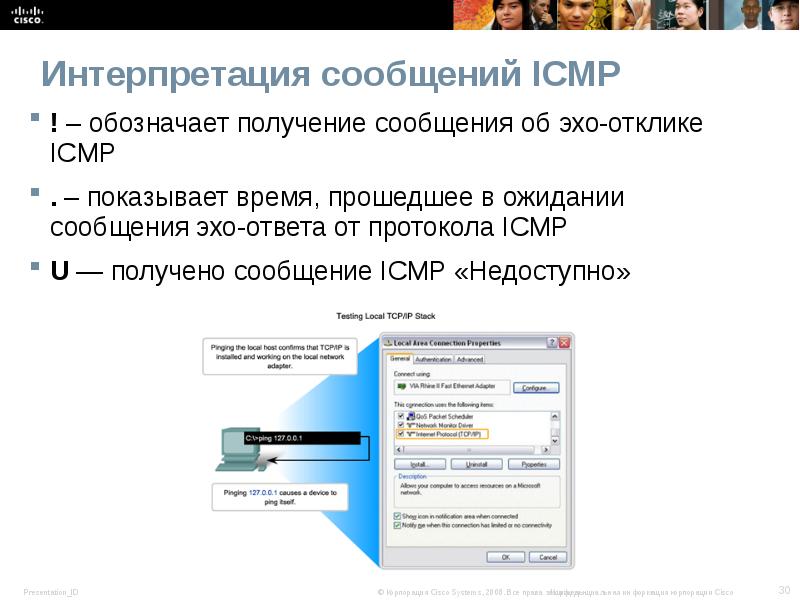

- 30. Интерпретация сообщений ICMP ! – обозначает получение сообщения об эхо-отклике ICMP . –

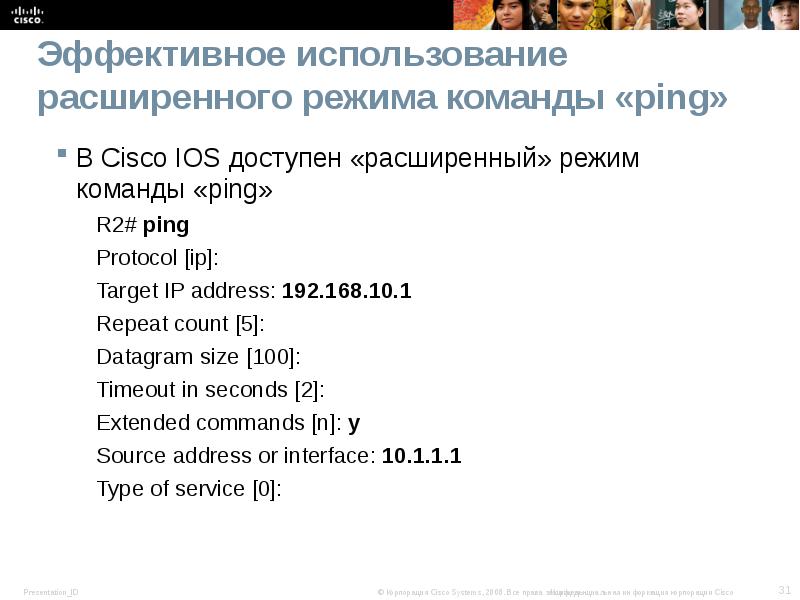

- 31. Эффективное использование расширенного режима команды «ping» В Cisco IOS доступен «расширенный»

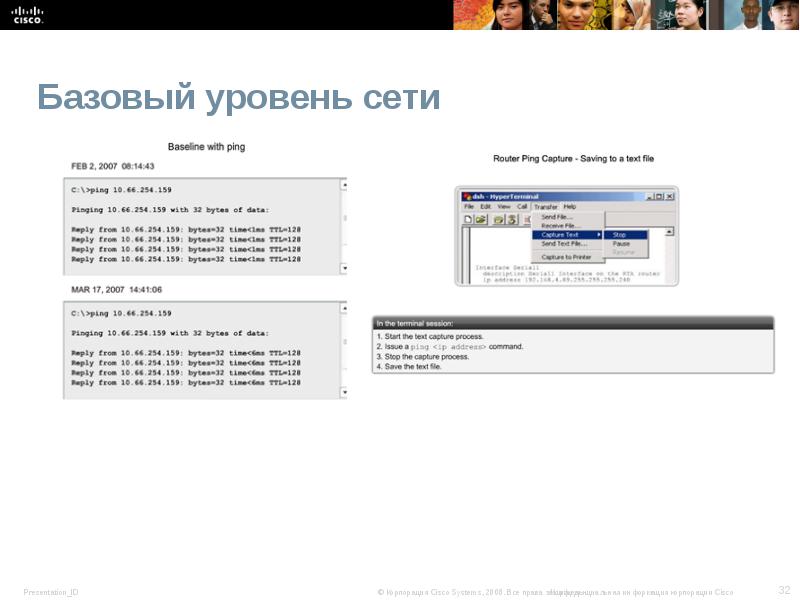

- 32. Базовый уровень сети

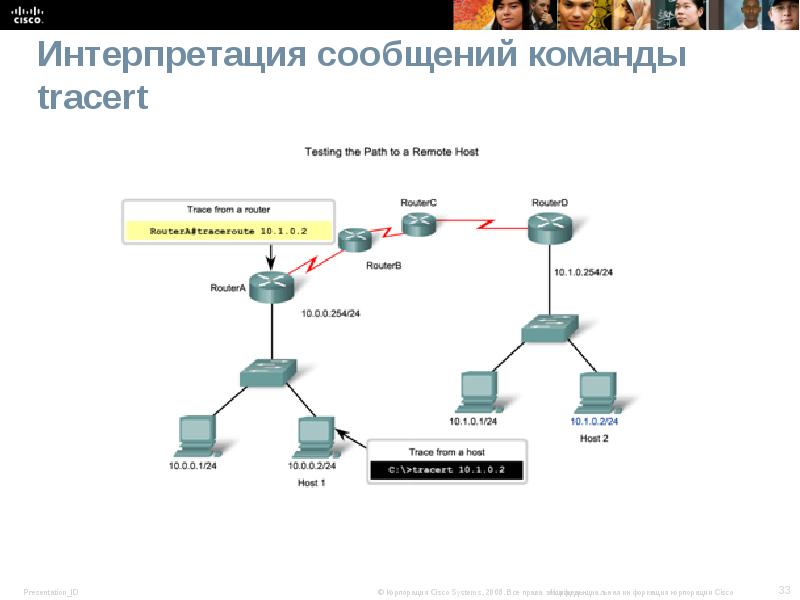

- 33. Интерпретация сообщений команды tracert

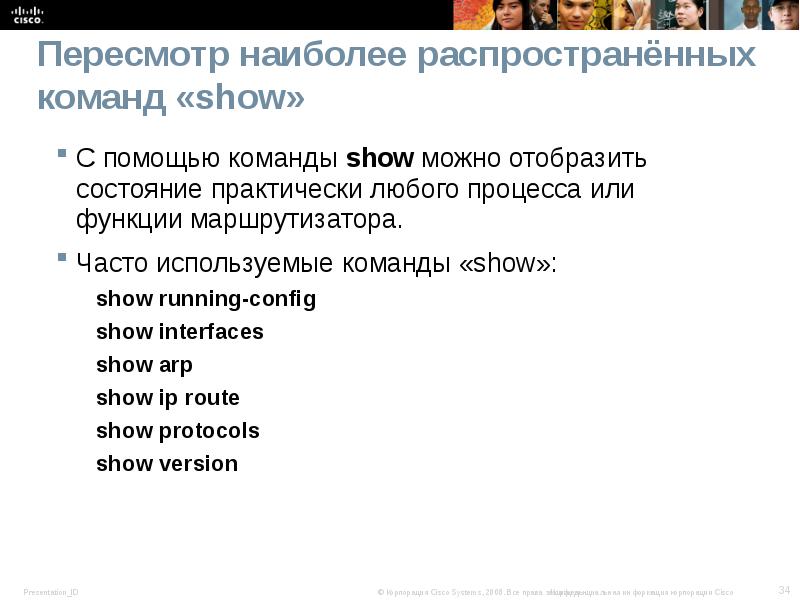

- 34. Пересмотр наиболее распространённых команд «show» C помощью команды show можно отобразить состояние практически

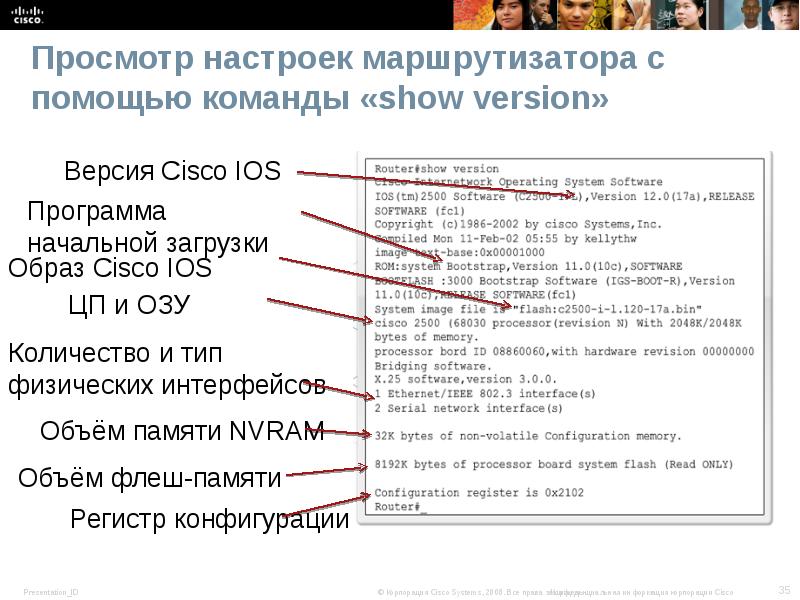

- 35. Просмотр настроек маршрутизатора с помощью команды «show version» Регистр конфигурации

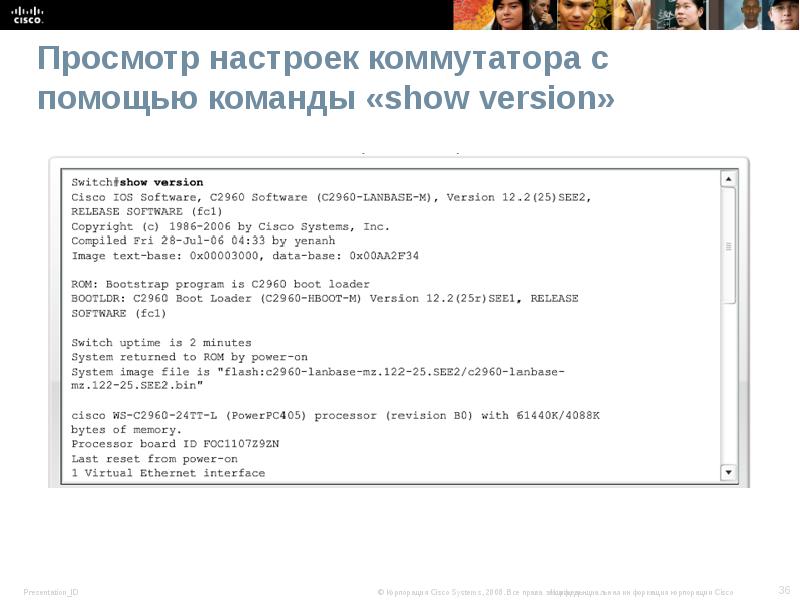

- 36. Просмотр настроек коммутатора с помощью команды «show version»

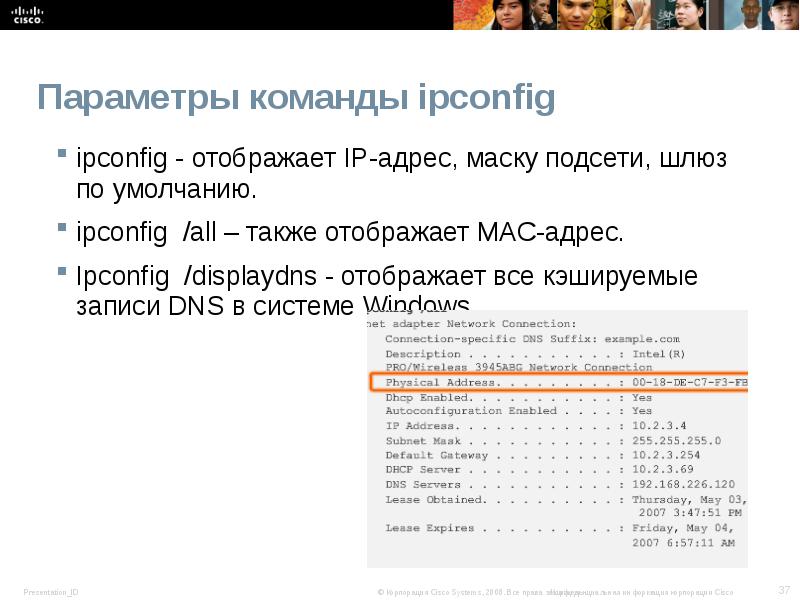

- 37. Параметры команды ipconfig ipconfig - отображает IP-адрес, маску подсети, шлюз по

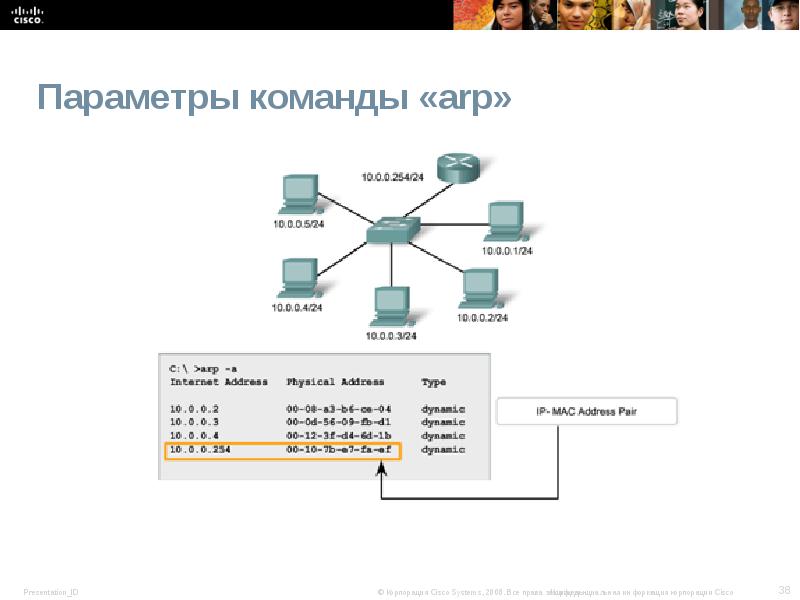

- 38. Параметры команды «arp»

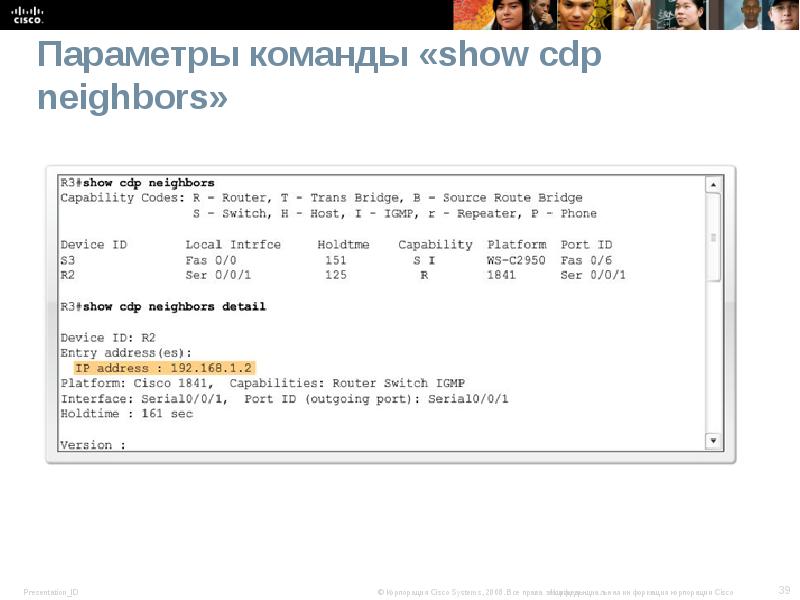

- 39. Параметры команды «show cdp neighbors»

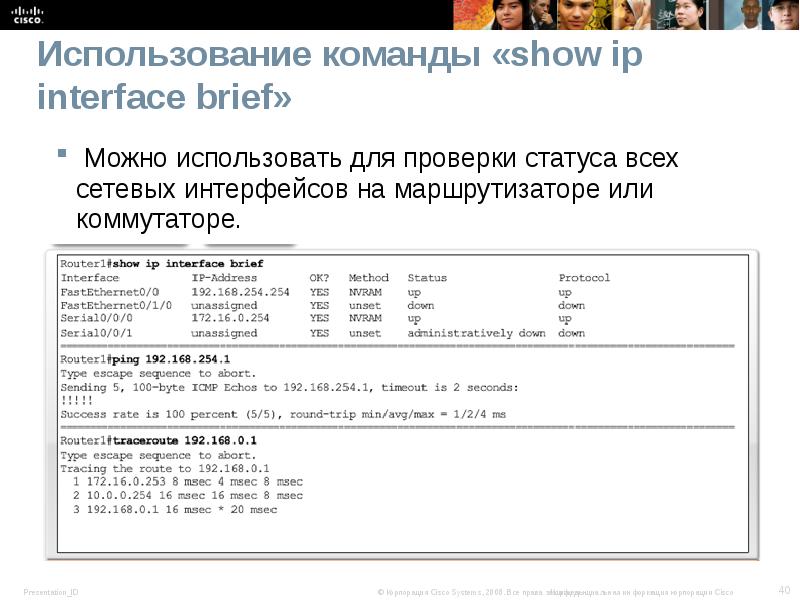

- 40. Использование команды «show ip interface brief» Можно использовать для проверки статуса

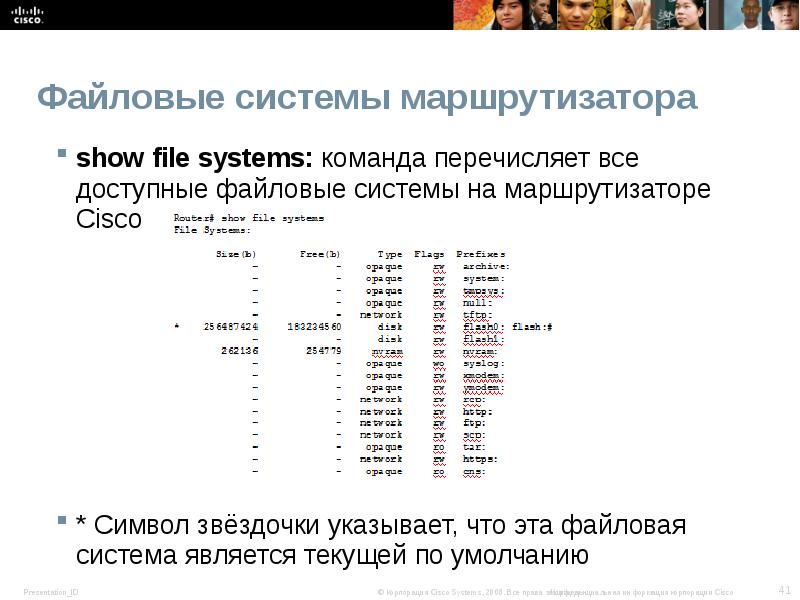

- 41. Файловые системы маршрутизатора show file systems: команда перечисляет все доступные файловые

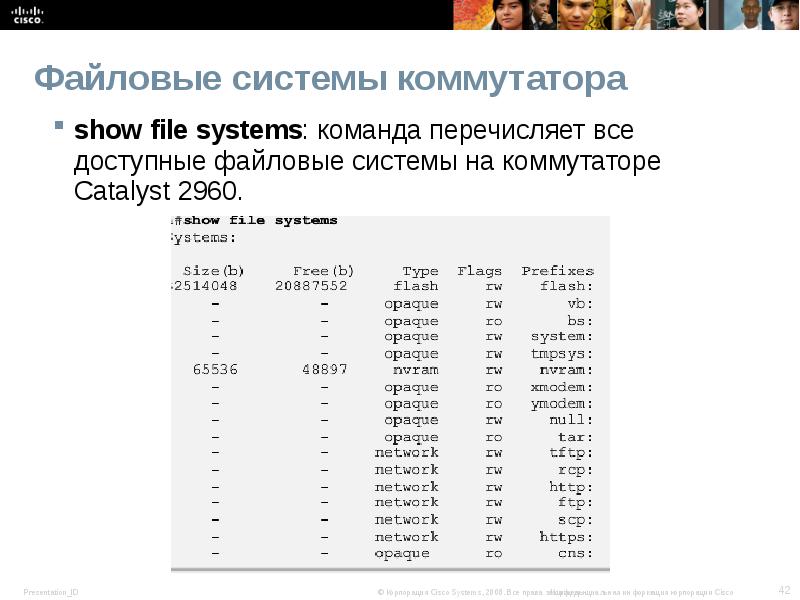

- 42. Файловые системы коммутатора show file systems: команда перечисляет все доступные файловые

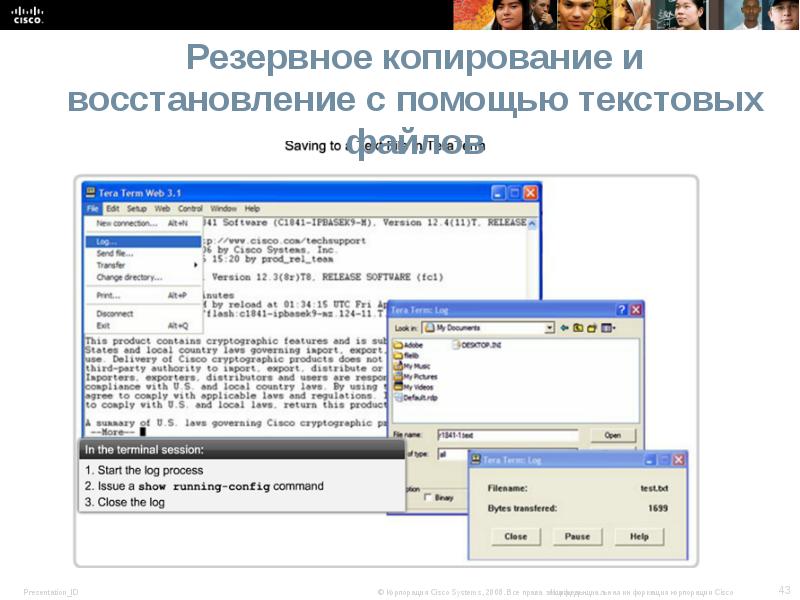

- 43. Резервное копирование и восстановление с помощью текстовых файлов

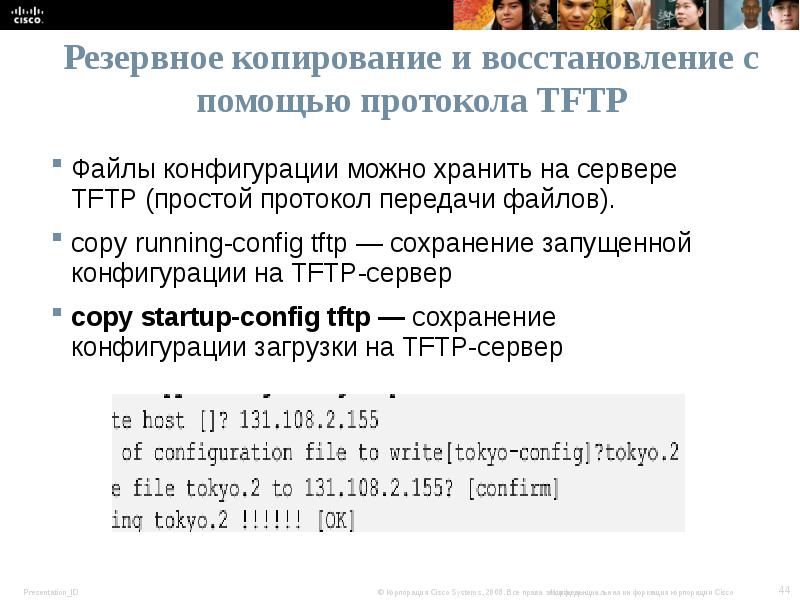

- 44. Резервное копирование и восстановление с помощью протокола TFTP Файлы конфигурации можно

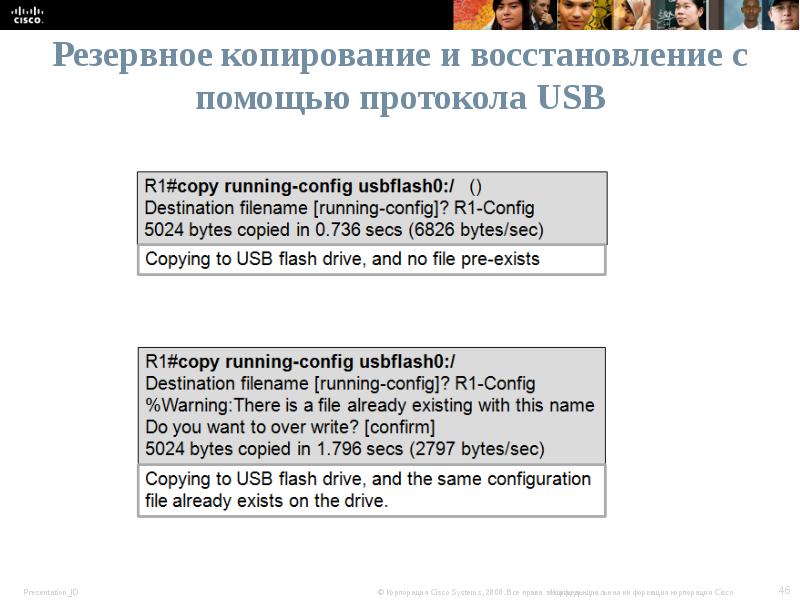

- 45. Использование интерфейсов USB на маршрутизаторах Cisco USB-накопитель должен быть отформатирован в

- 46. Резервное копирование и восстановление с помощью протокола USB

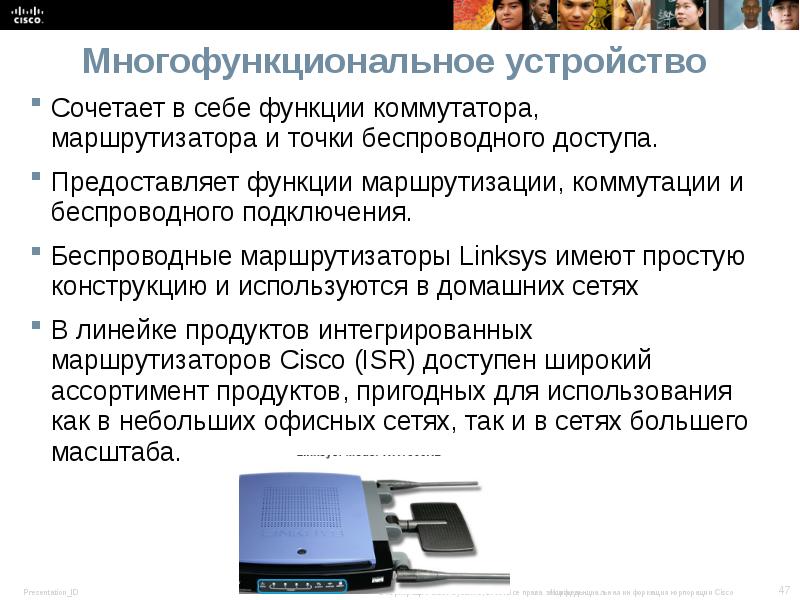

- 47. Многофункциональное устройство Сочетает в себе функции коммутатора, маршрутизатора и точки беспроводного

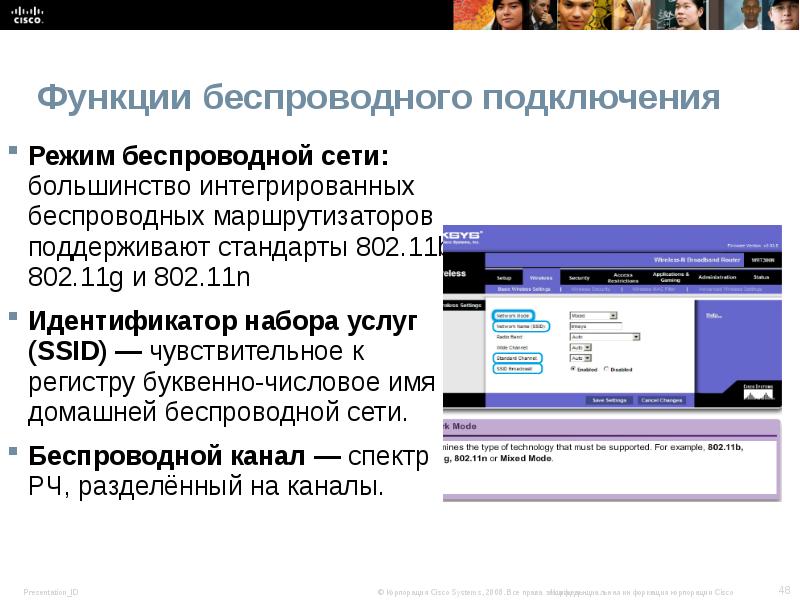

- 48. Функции беспроводного подключения Режим беспроводной сети: большинство интегрированных беспроводных маршрутизаторов поддерживают

- 49. Базовый уровень безопасности беспроводной сети Изменение значений по умолчанию Отключение широковещательной

- 50. Настройка интегрированного маршрутизатора Доступ к маршрутизатору обеспечивается путём подключения компьютера с

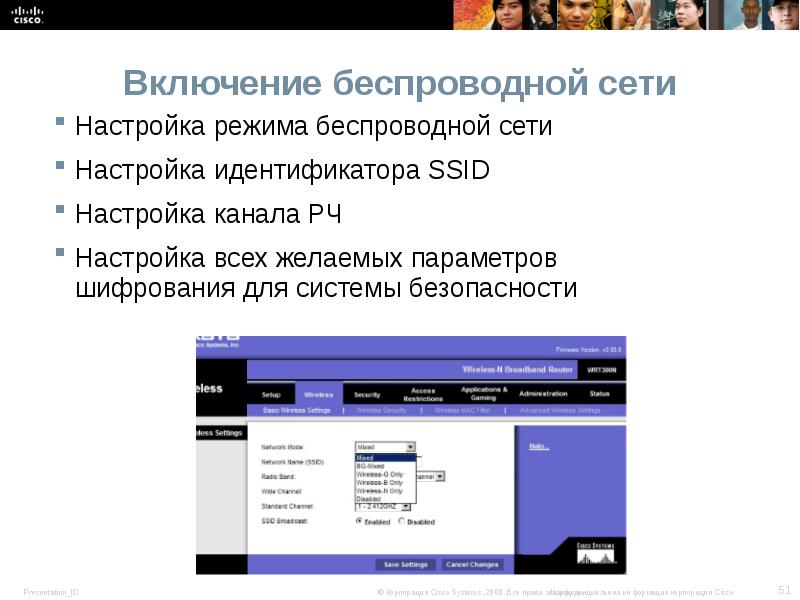

- 51. Включение беспроводной сети Настройка режима беспроводной сети Настройка идентификатора SSID

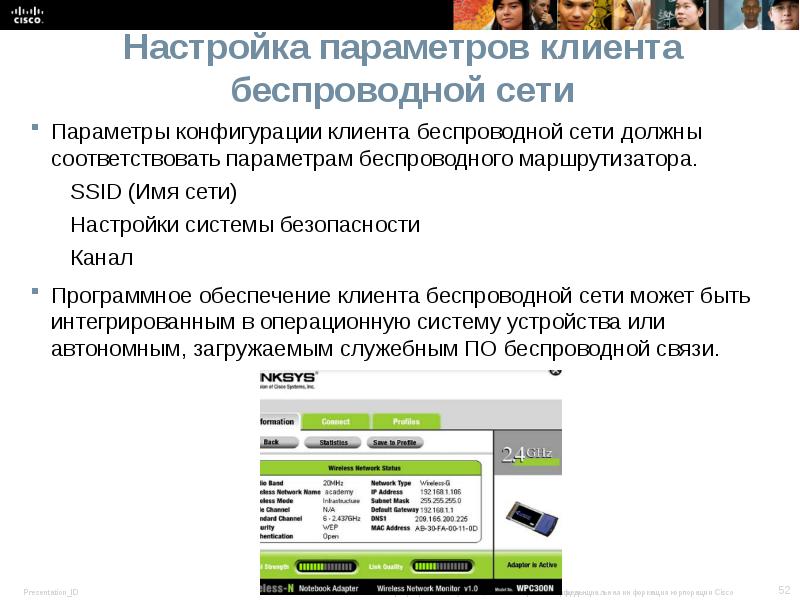

- 52. Настройка параметров клиента беспроводной сети Параметры конфигурации клиента беспроводной сети должны

- 54. Скачать презентацию

Слайды и текст этой презентации

Похожие презентации