Анализ моделей в контексте потребностей вашей организации презентация

Содержание

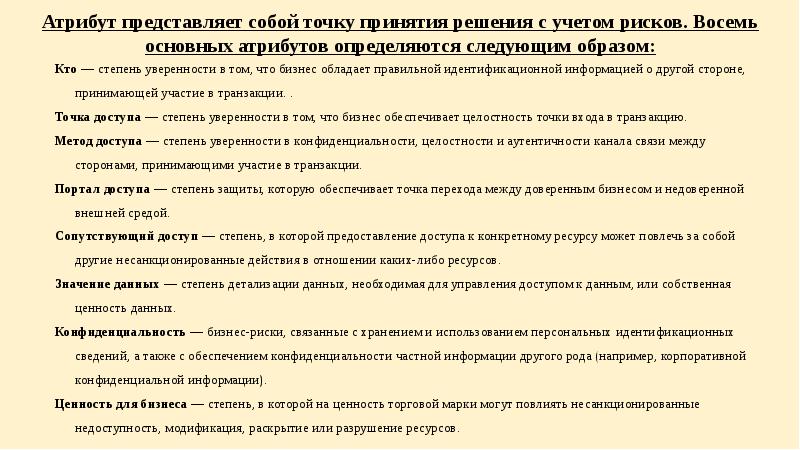

- 2. Атрибут представляет собой точку принятия решения с учетом рисков. Восемь основных

- 3. Эффективная интеграция механизмов аутентификации, авторизации и управления доступом требует наличия соответствующих

- 4. Создание интегрированного процесса анализа безопасности бизнеса Бизнес может построить эффективную

- 5. Решения для обеспечения безопасности ИТ-инфраструктуры на базе программного обеспечения IBM

- 6. Решения для обеспечения безопасности ИТ-инфраструктуры на базе программного обеспечения IBM Решения

- 7. РешенияIBM для управления безопасностью обеспечивают единый взгляд на все системы предприятия,

- 8. Используя решения IBM для управления безопасностью в сочетании с другими компонентами

- 9. В настоящее время управление безопасностью — это не один интегрированный процесс,

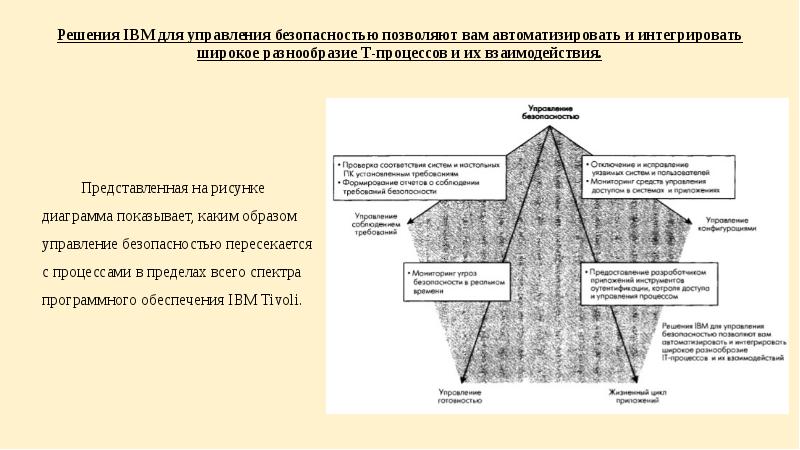

- 10. Решения IBM для управления безопасностью позволяют вам автоматизировать и интегрировать широкое

- 11. Спасибо за внимание.

- 12. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Анализ моделей в контексте потребностей вашей организации можно ниже:

Похожие презентации