Файловые системы Windows презентация

Содержание

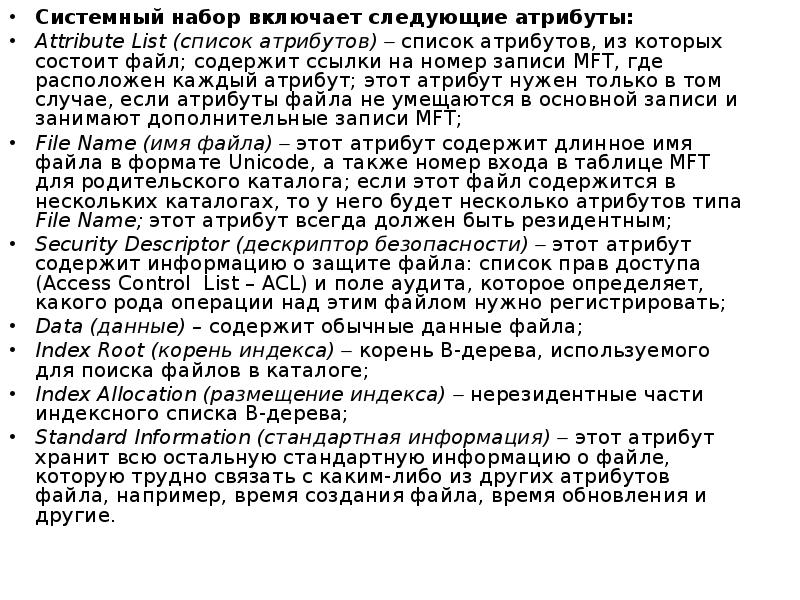

- 7. Системный набор включает следующие атрибуты: Системный набор включает следующие атрибуты: Attribute

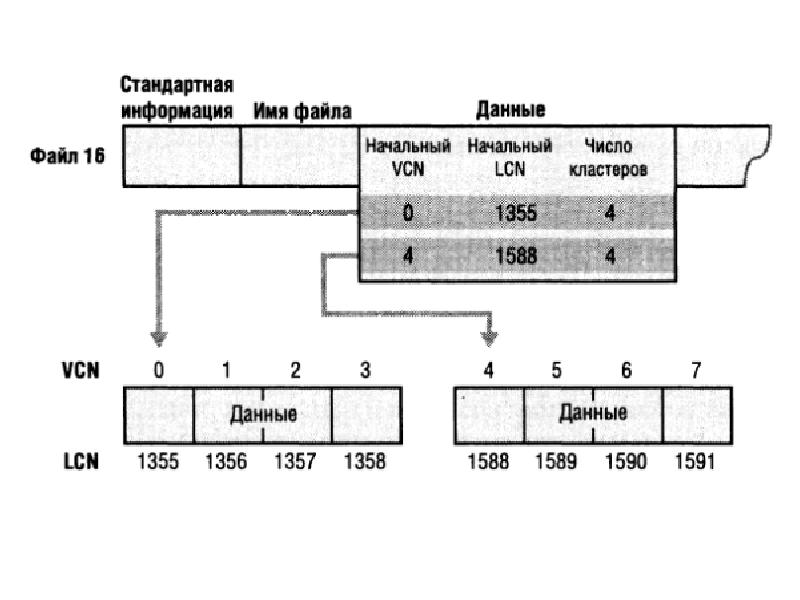

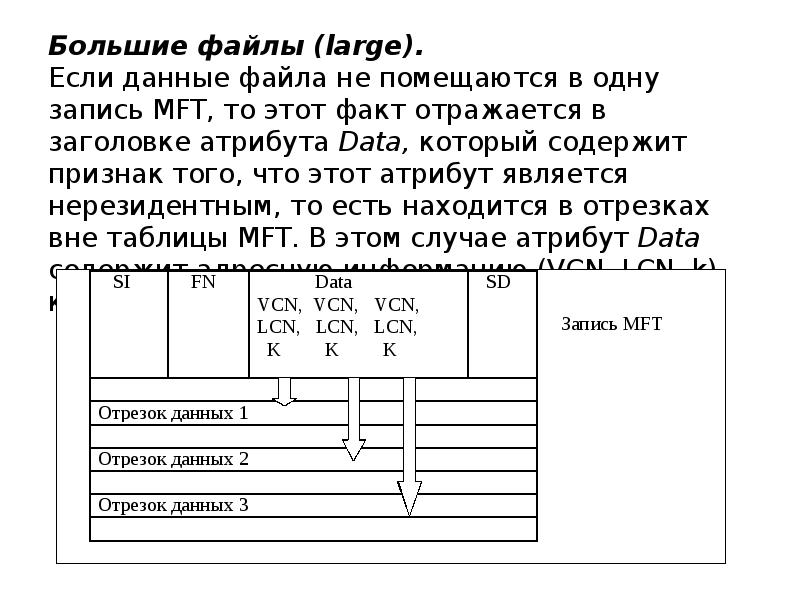

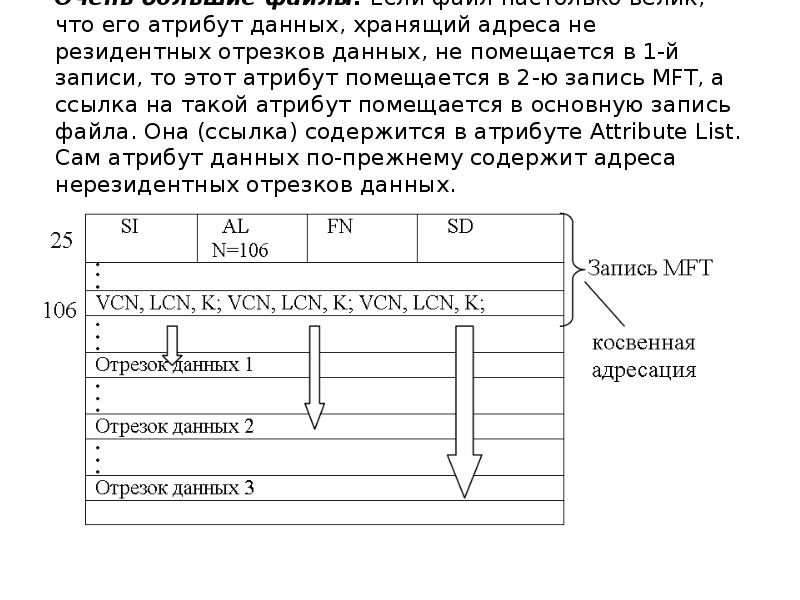

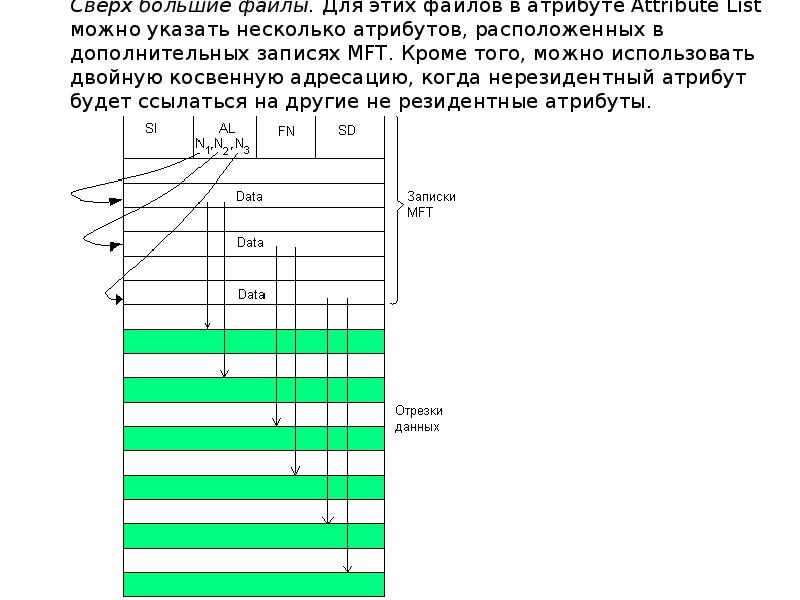

- 10. Большие файлы (large). Если данные файла не помещаются в одну запись

- 13. Каталоги NTFS Каждый каталог NTFS представляет собой один вход в

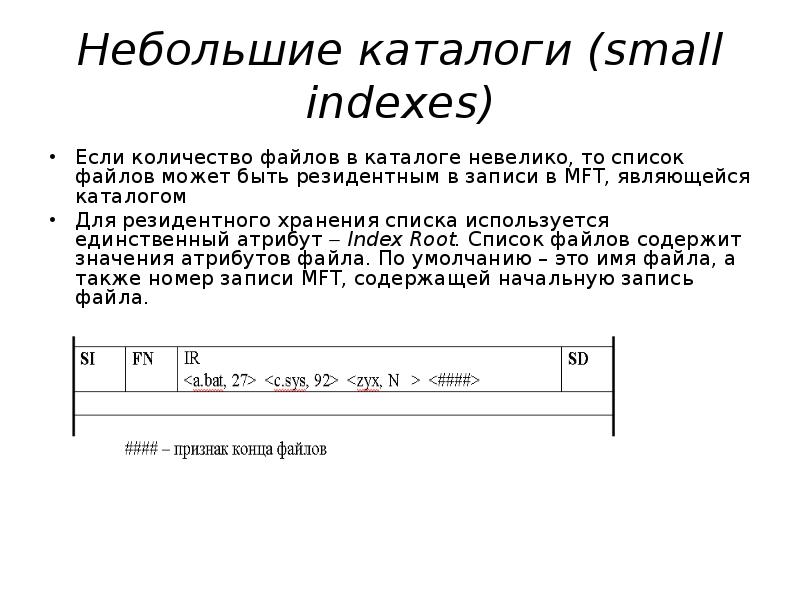

- 14. Небольшие каталоги (small indexes) Если количество файлов в каталоге невелико, то

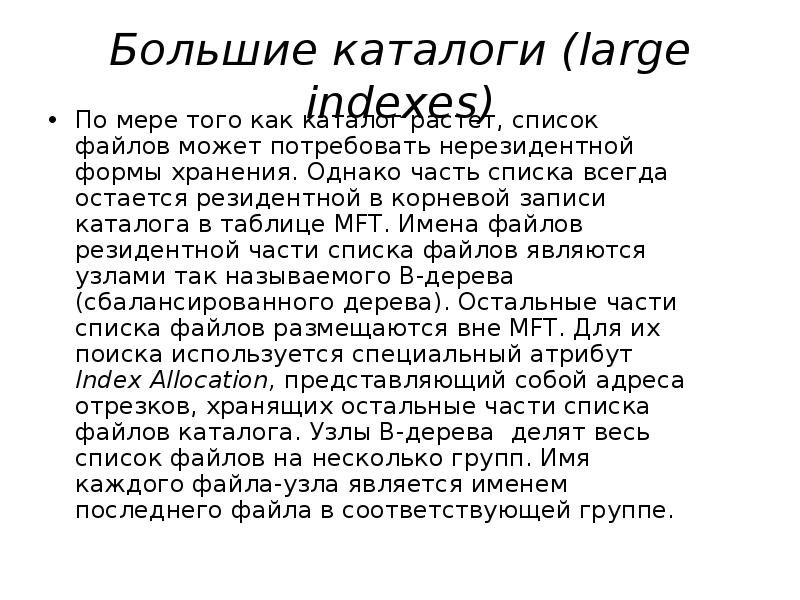

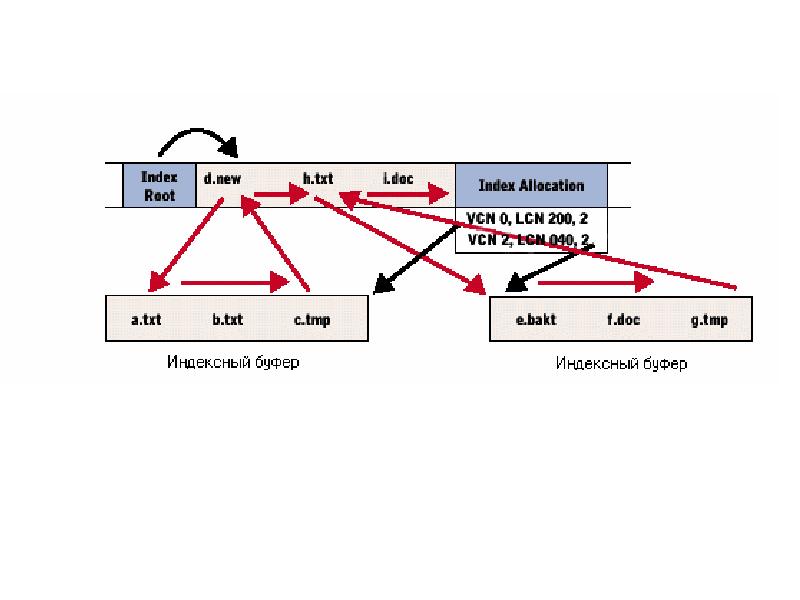

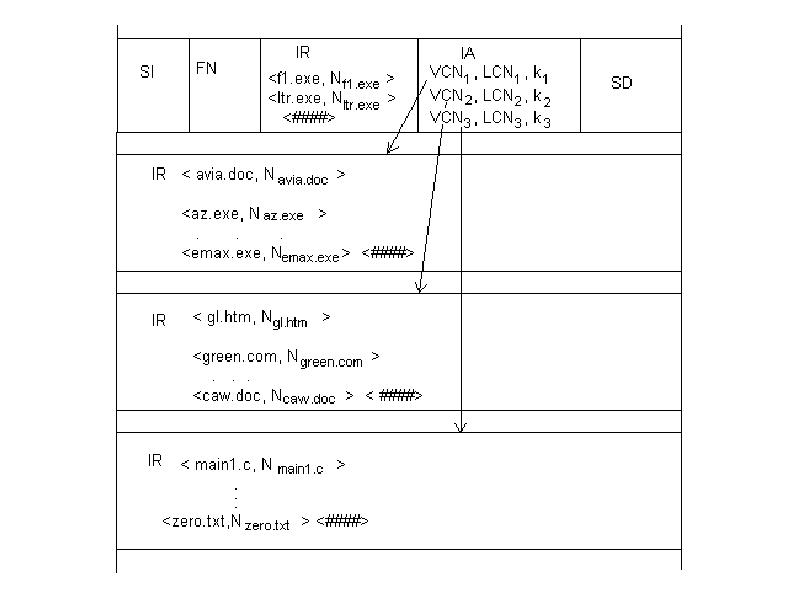

- 15. Большие каталоги (large indexes) По мере того как каталог растет, список

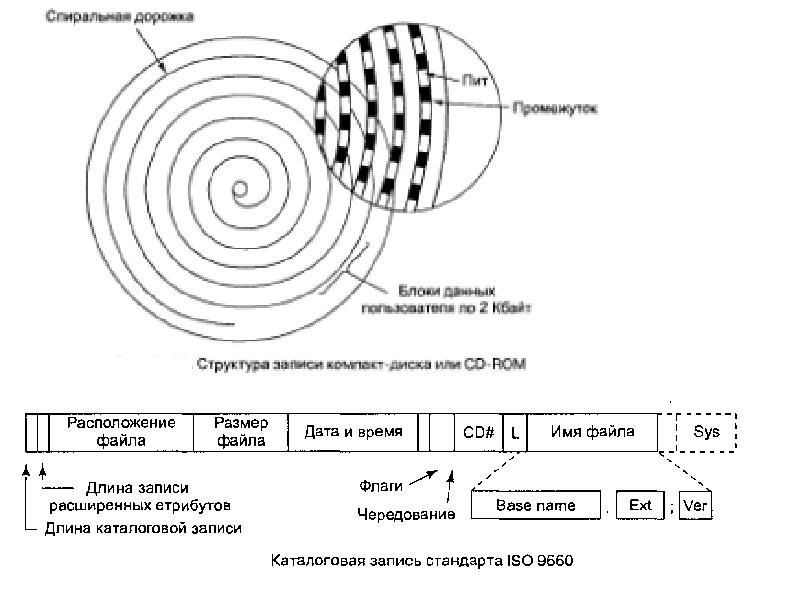

- 18. Файловая система CDFS В Windows обеспечивается поддержка файловой системы CDFS,

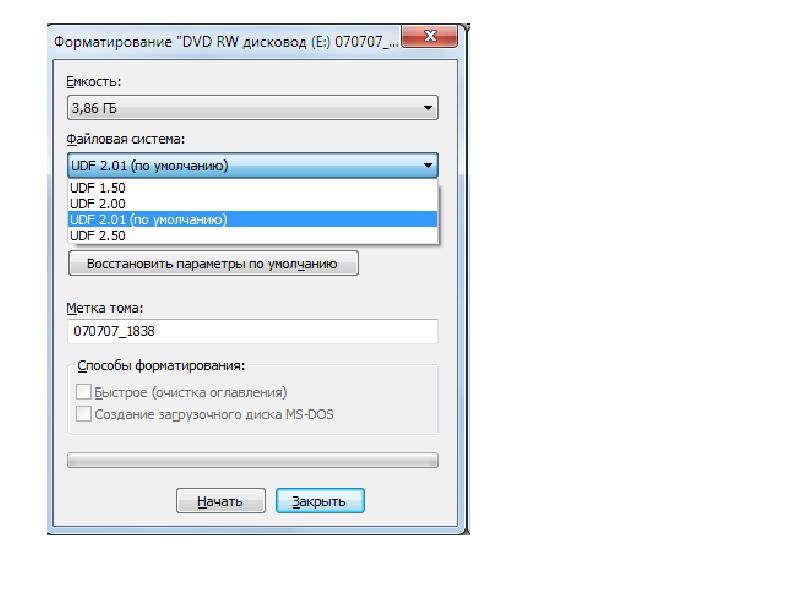

- 20. Universal Disk Format (UDF) спецификация формата файловой системы, независимой от ОС

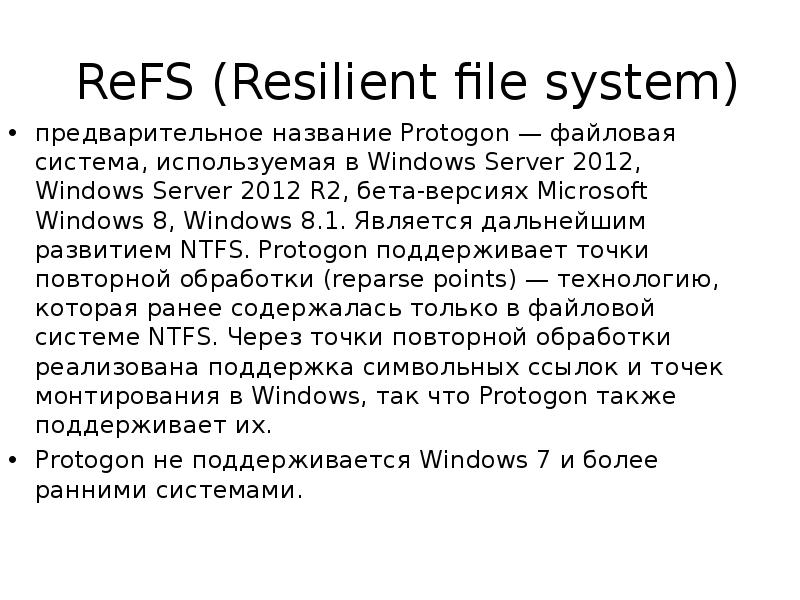

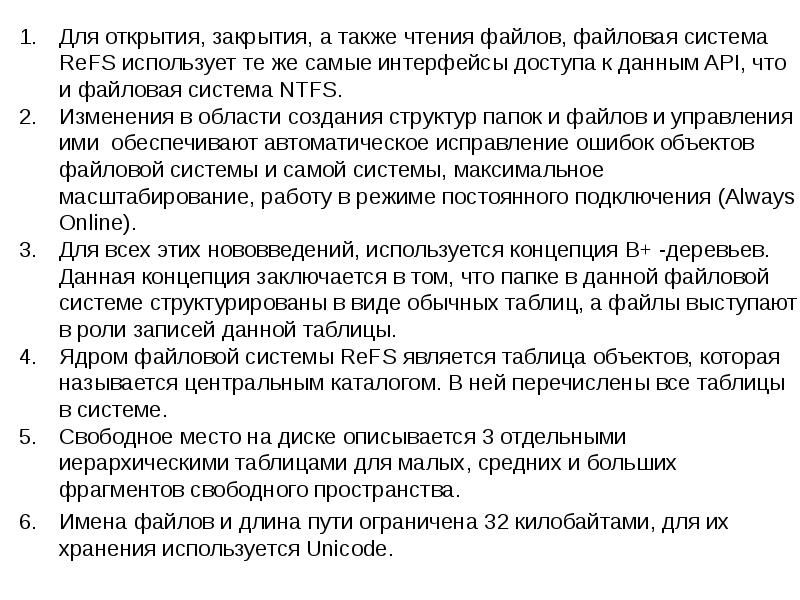

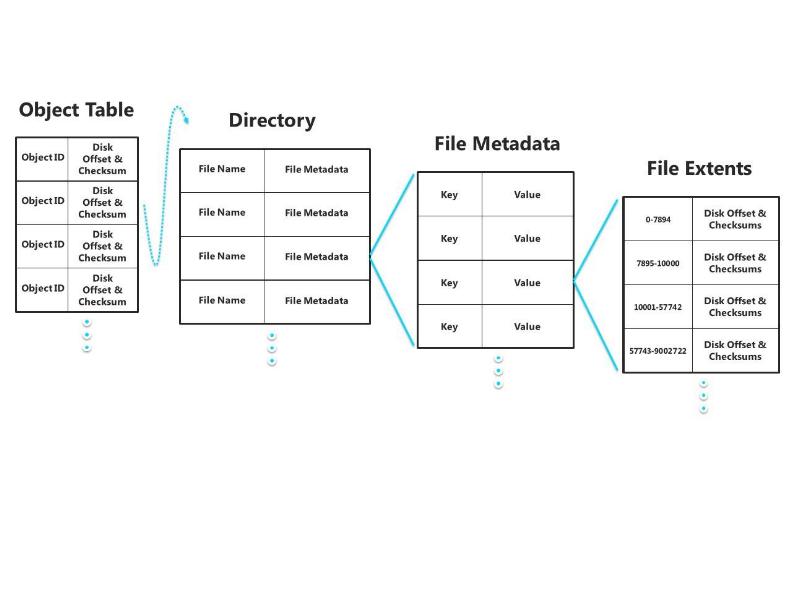

- 22. ReFS (Resilient file system) предварительное название Protogon — файловая система, используемая

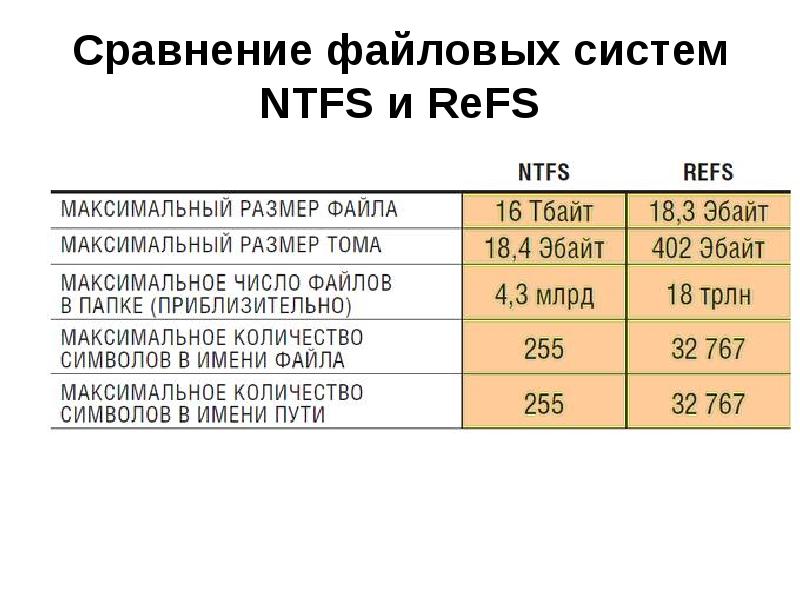

- 25. Сравнение файловых систем NTFS и ReFS

- 26. Как и файловая система NTFS, система ReFS по своему же принципу

- 27. Передача данных из файловой системы NTFS в ReFS Передача данных из

- 28. Восстанавливаемость файловых систем Восстанавливаемость файловой системы — это свойство, которое гарантирует,

- 29. Упреждающее протоколирование транзакций. Упреждающее протоколирование транзакций. Перед изменением какого-либо

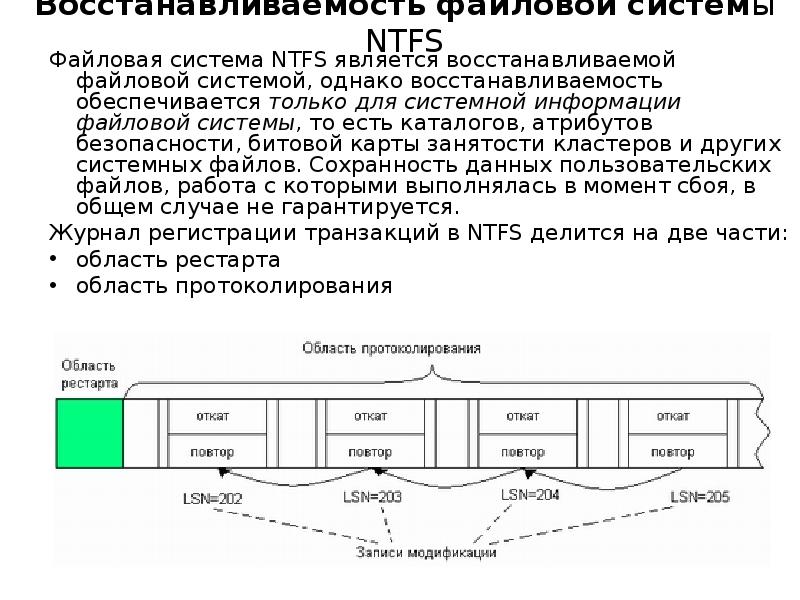

- 30. Восстанавливаемость файловой системы NTFS Файловая система NTFS является восстанавливаемой файловой системой,

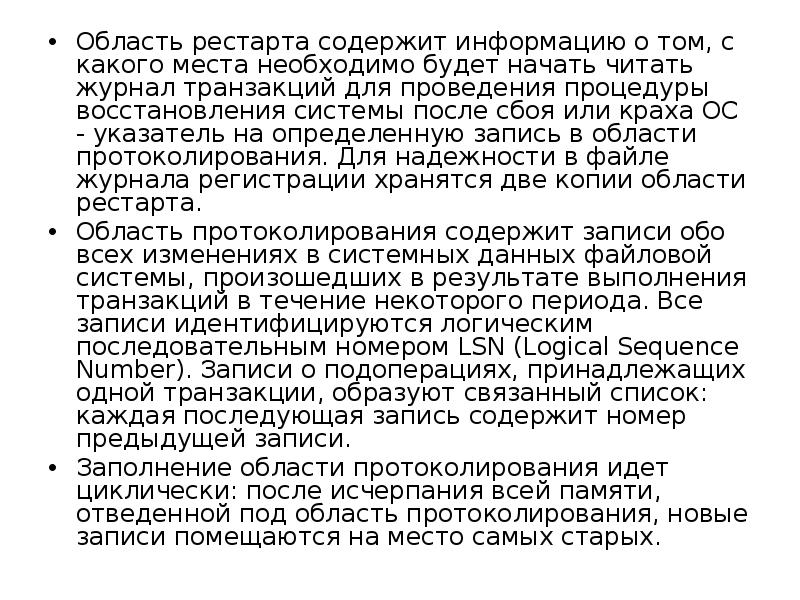

- 31. Область рестарта содержит информацию о том, с какого места необходимо будет

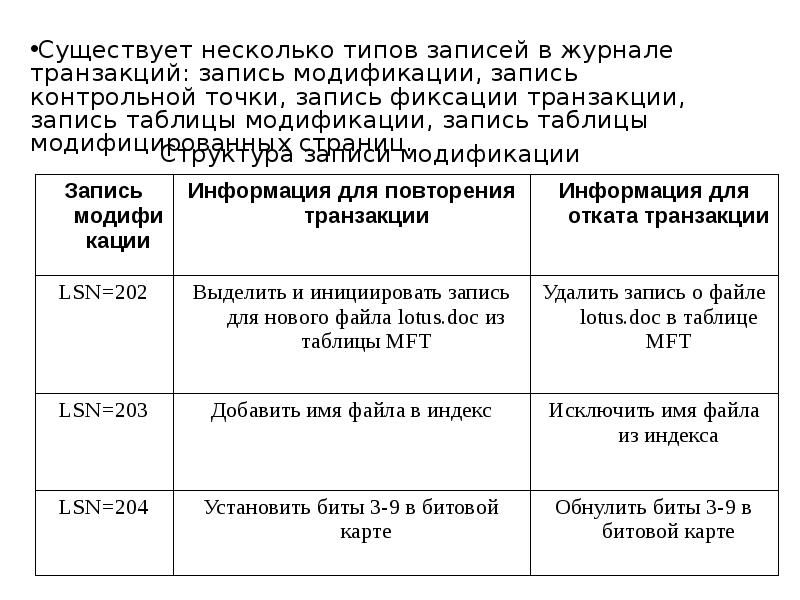

- 32. Структура записи модификации

- 33. Журнал транзакций, как и все остальные файлы, кэшируется в буферах оперативной

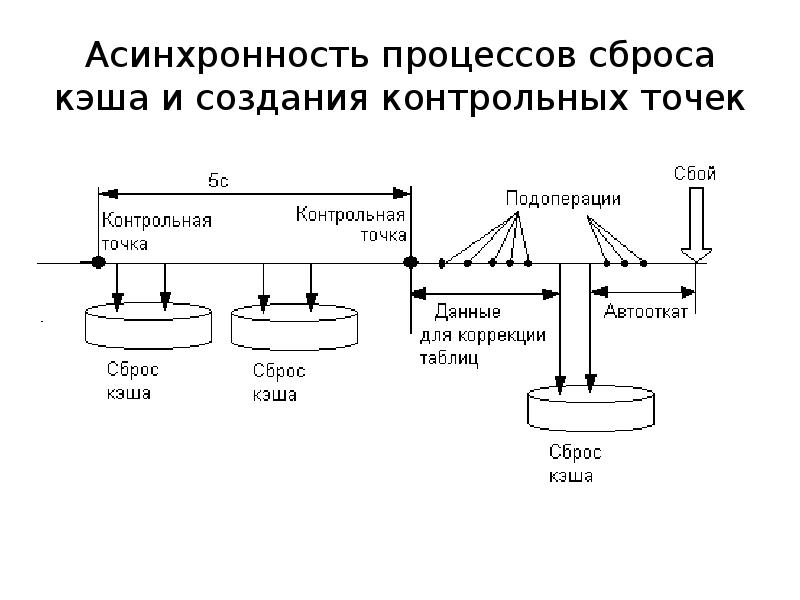

- 34. Операция контрольная точка выполняется каждые 5 секунд

- 35. Асинхронность процессов сброса кэша и создания контрольных точек

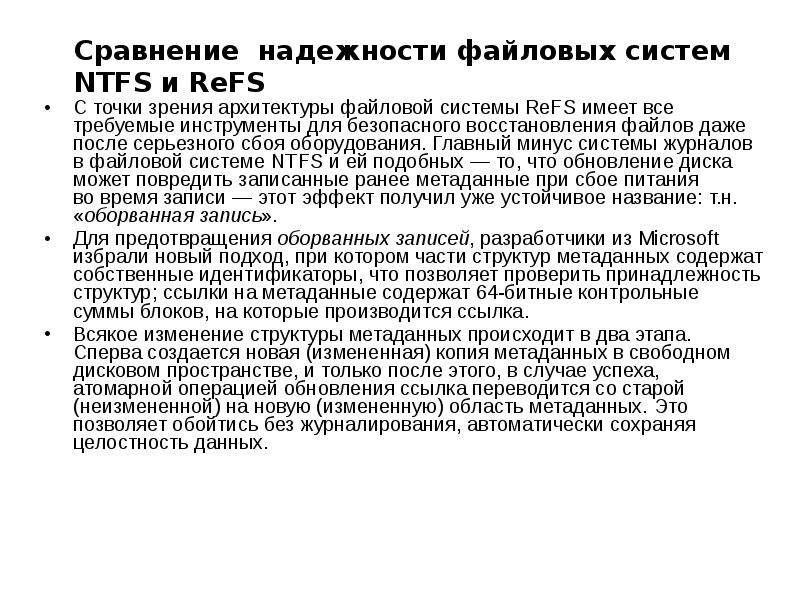

- 36. С точки зрения архитектуры файловой системы ReFS имеет все требуемые инструменты для

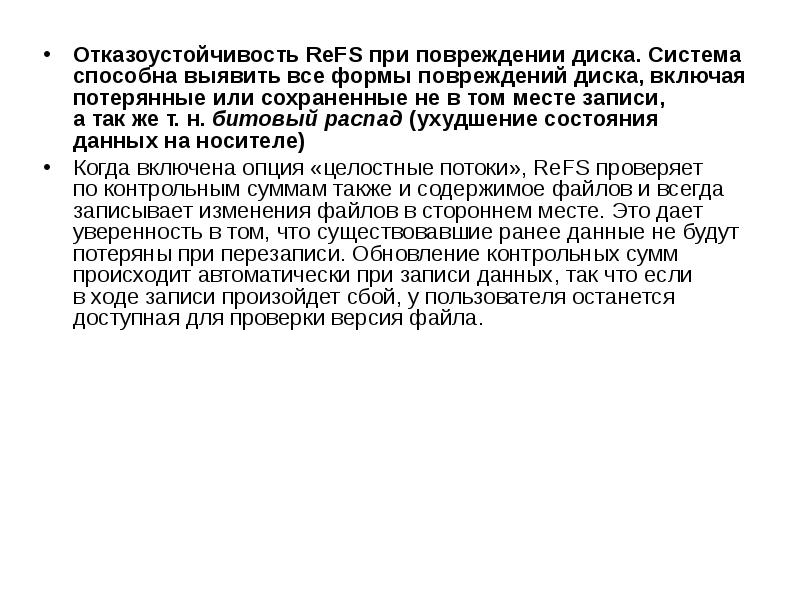

- 37. Отказоустойчивость ReFS при повреждении диска. Система способна выявить все формы повреждений

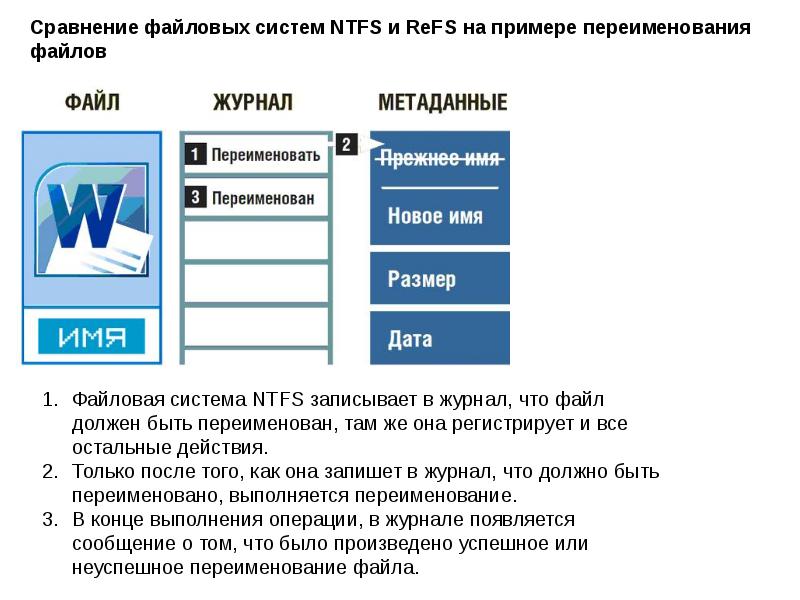

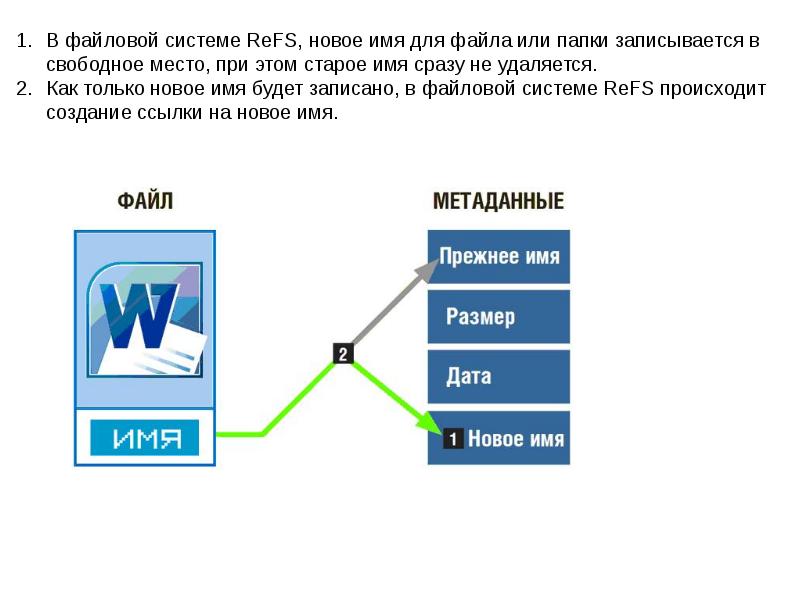

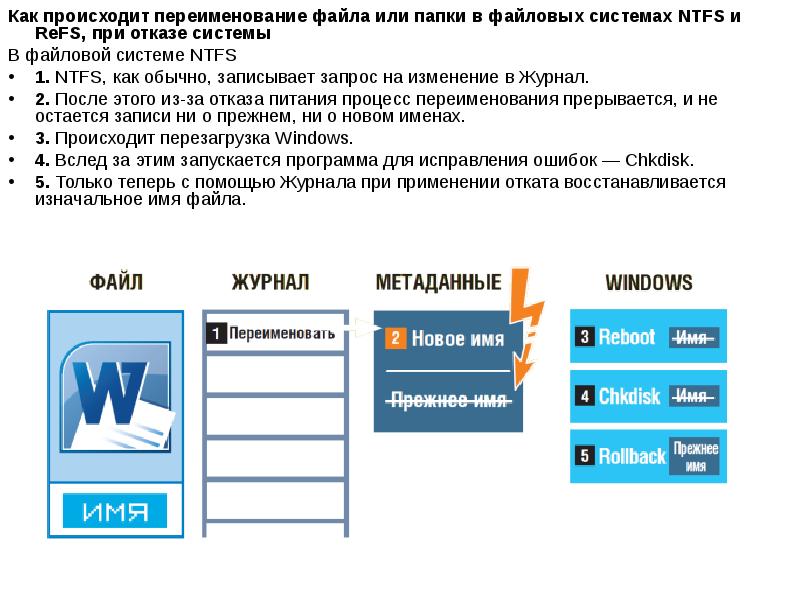

- 40. Как происходит переименование файла или папки в файловых системах NTFS и

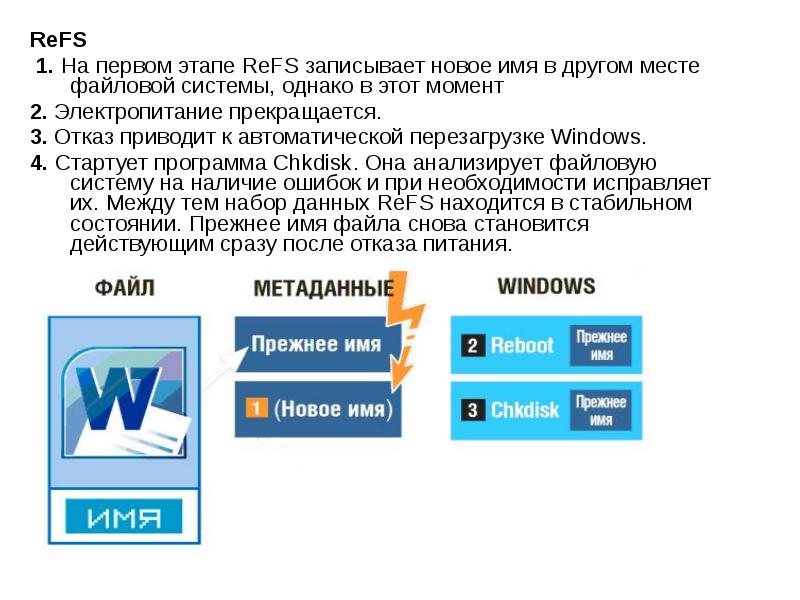

- 41. ReFS ReFS 1. На первом этапе ReFS записывает новое имя в

- 42. RAID (Redundant Array of Inexpensive Disks, «избыточный массив недорогих дисков») RAID

- 43. Калифорнийский университет в Беркли представил следующие уровни спецификации RAID, которые были

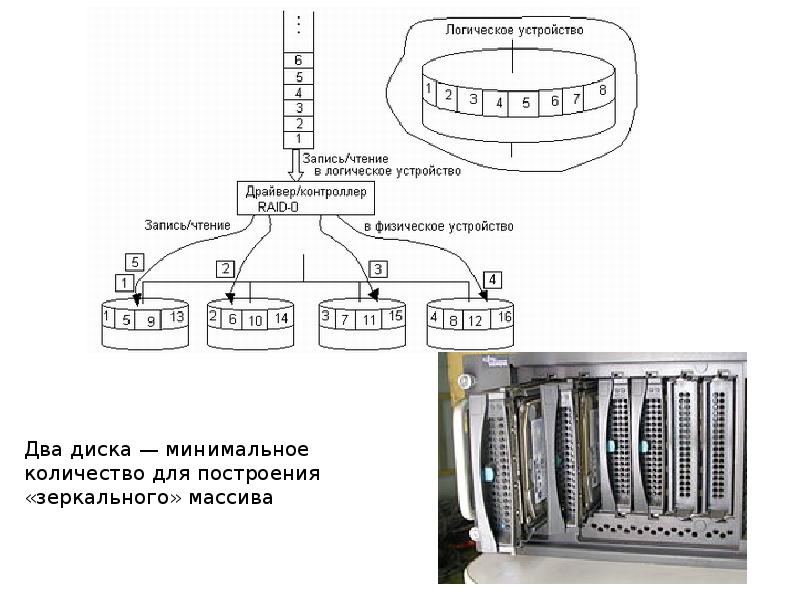

- 44. RAID 0 В логическом устройстве RAID-0 общий для дискового массива контроллер

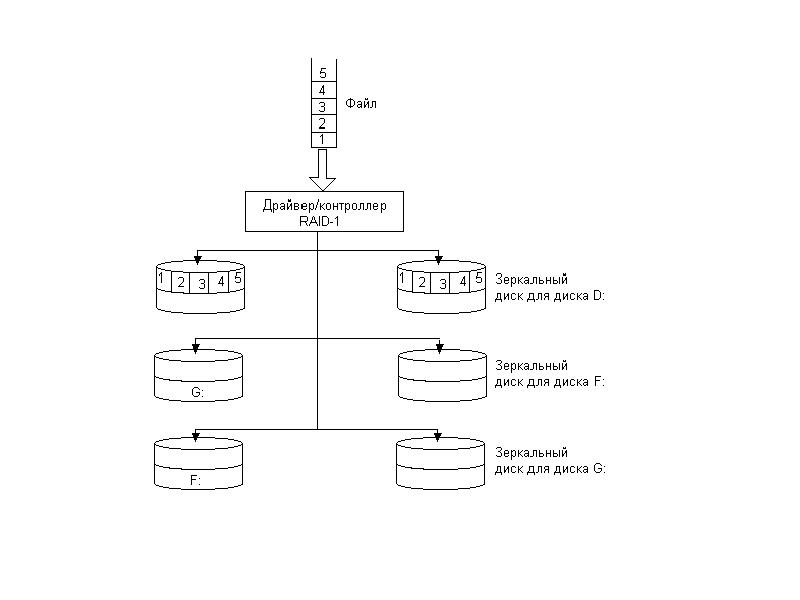

- 46. RAID 1 Реализует подход, называемый зеркальным копированием (mirroring). Логическое устройство в

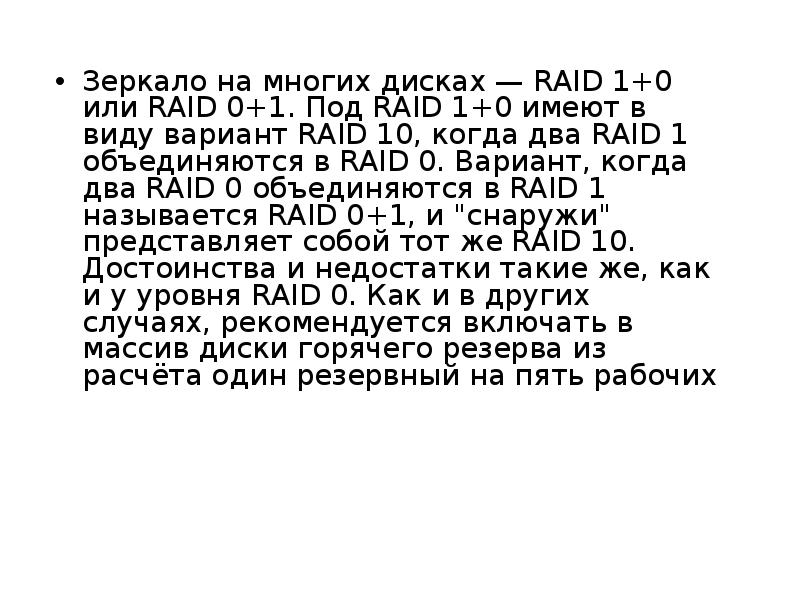

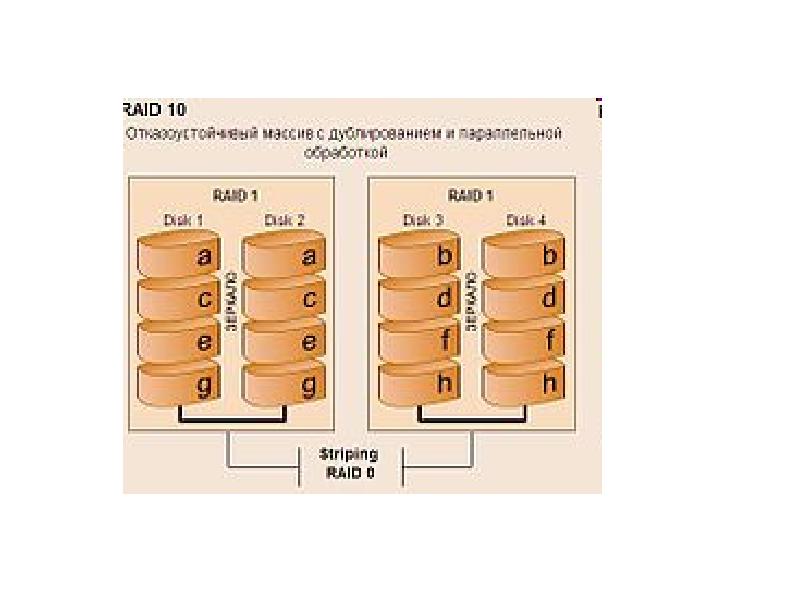

- 48. Зеркало на многих дисках — RAID 1+0 или RAID 0+1. Под

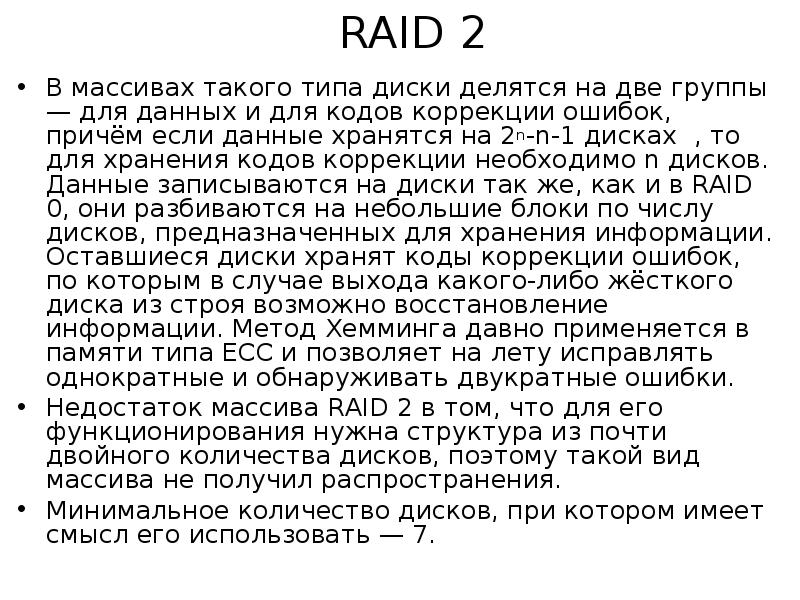

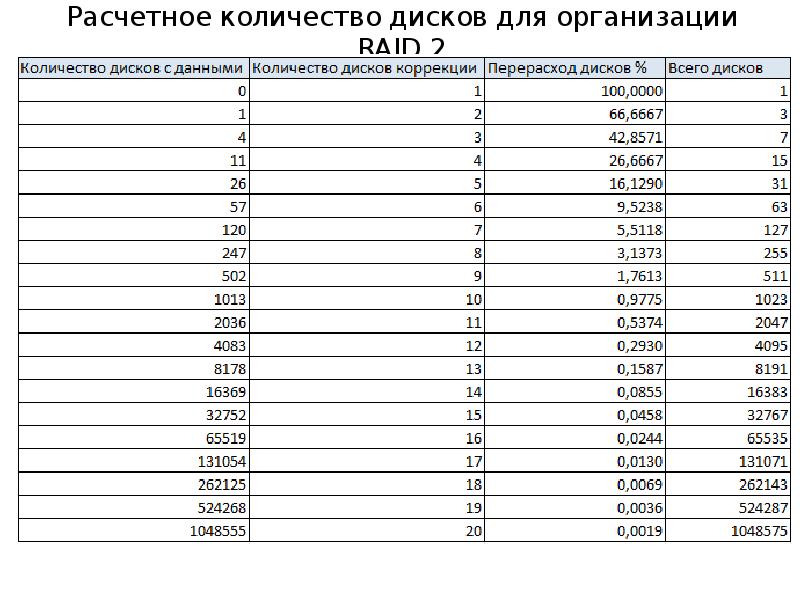

- 50. RAID 2 В массивах такого типа диски делятся на две группы

- 51. Расчетное количество дисков для организации RAID 2

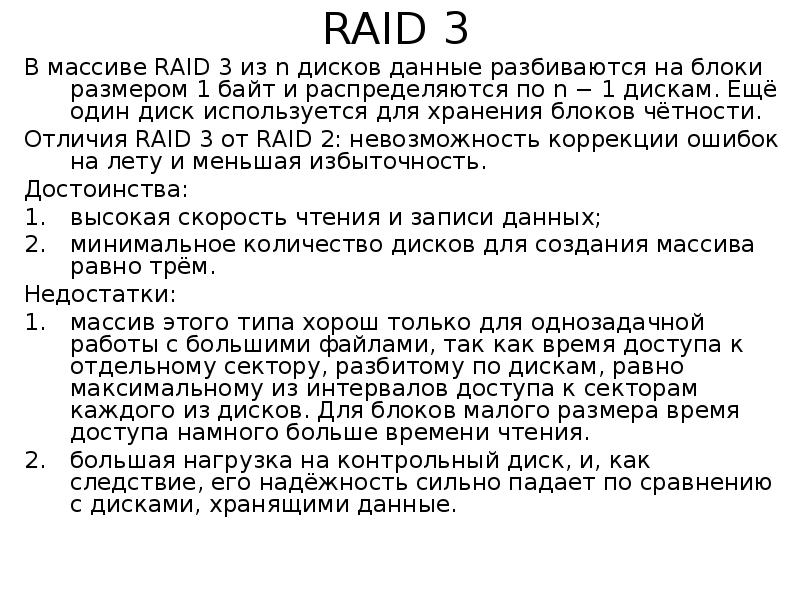

- 52. RAID 3 В массиве RAID 3 из n дисков данные

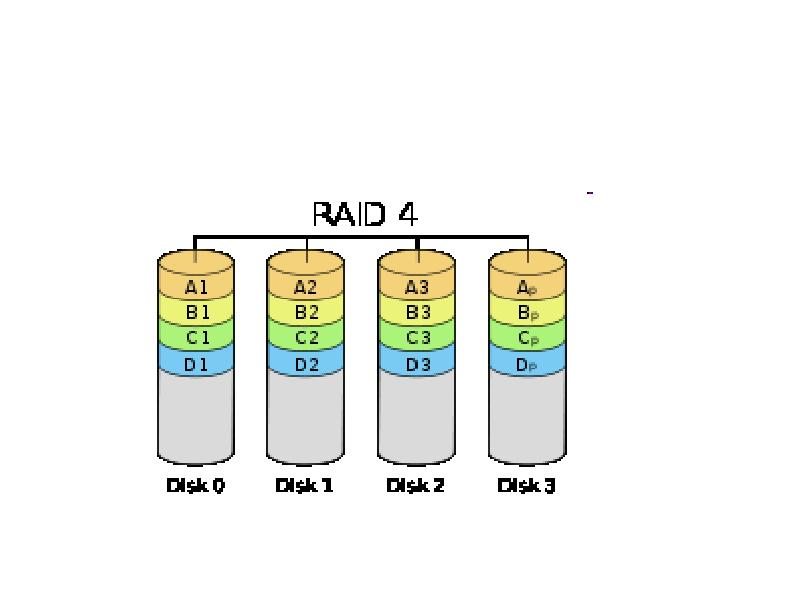

- 54. RAID 4 RAID 4 похож на RAID 3, но отличается

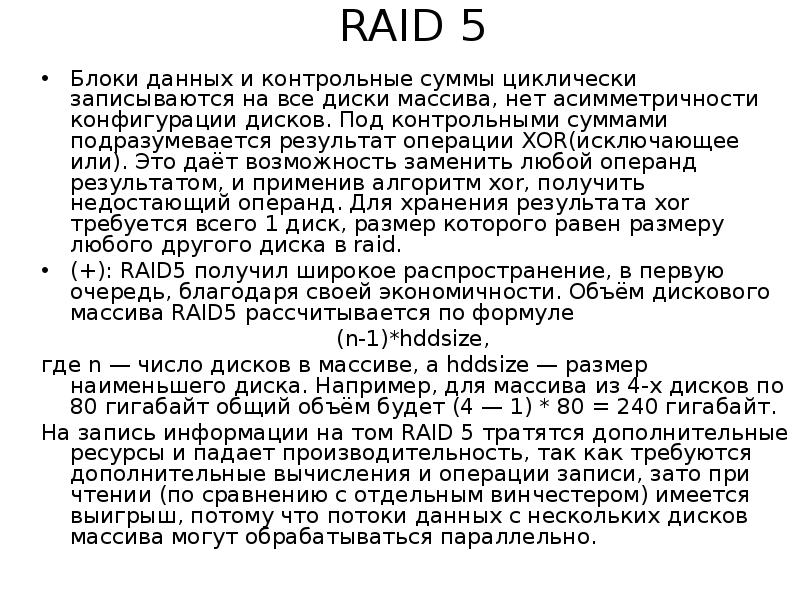

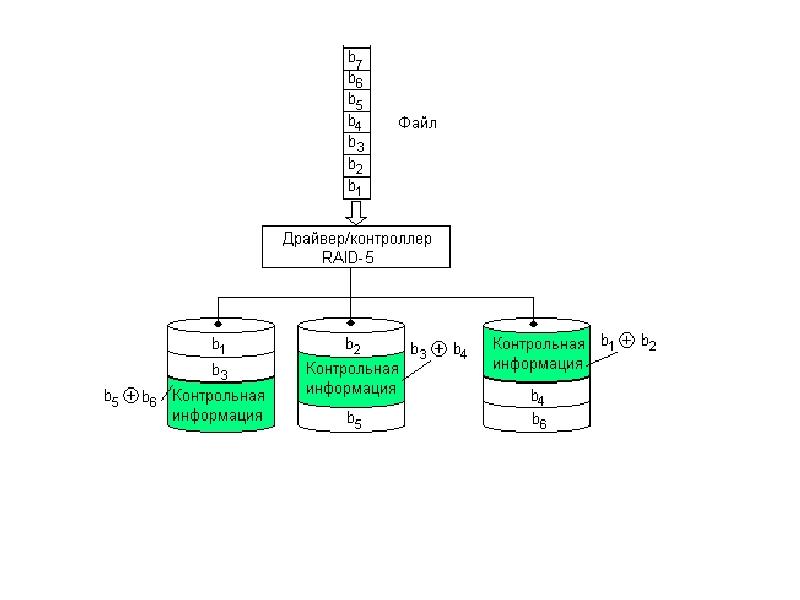

- 56. RAID 5 Блоки данных и контрольные суммы циклически записываются на

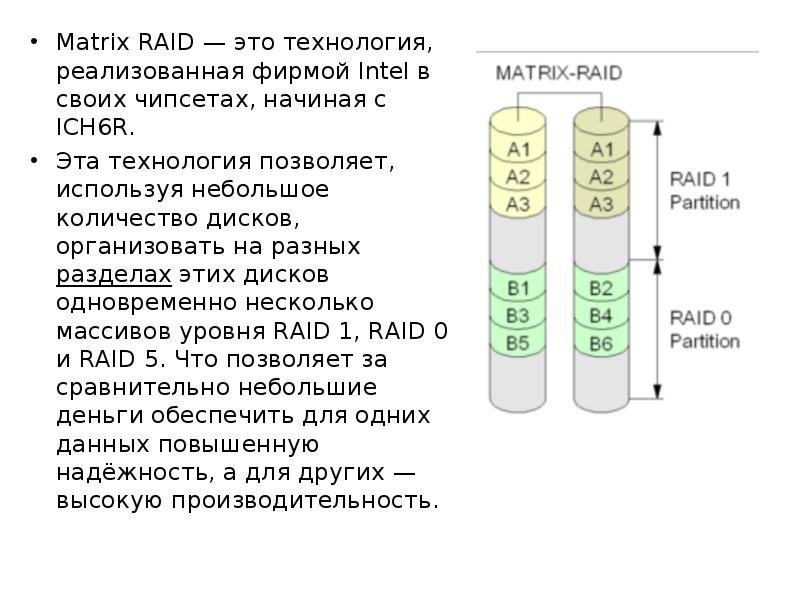

- 59. Matrix RAID — это технология, реализованная фирмой Intel в своих чипсетах,

- 60. Программный (software) RAID Для реализации RAID можно применять не только аппаратные

- 61. Ядро Linux поддерживает программные RAID следующих уровней: 0, 1, 4, 5,

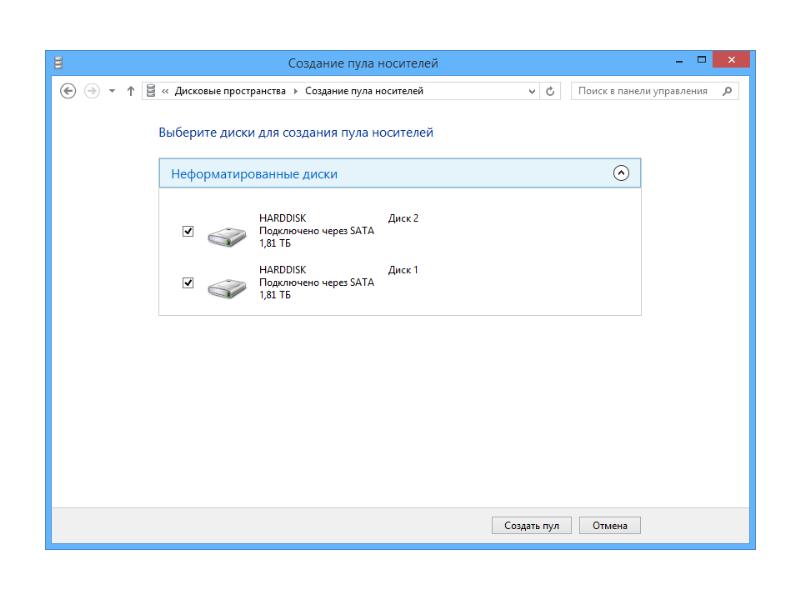

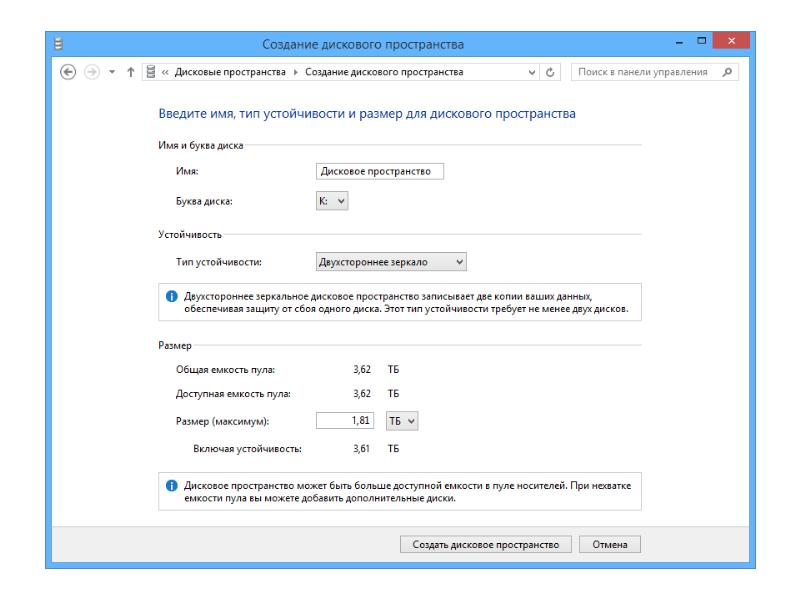

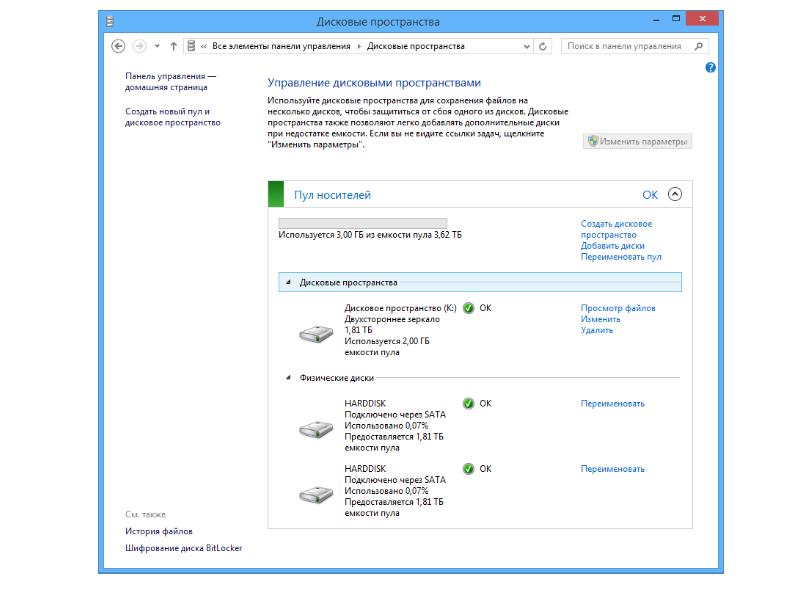

- 62. В Windows 8 появилась функция Storage Spaces (в русской версии Дисковые

- 65. Windows предлагает выбрать четыре типа устойчивости: Простой. Хранимая информация распределяется

- 66. Четность. Может задействоваться от 3 до 8 накопителей. На все накопители,

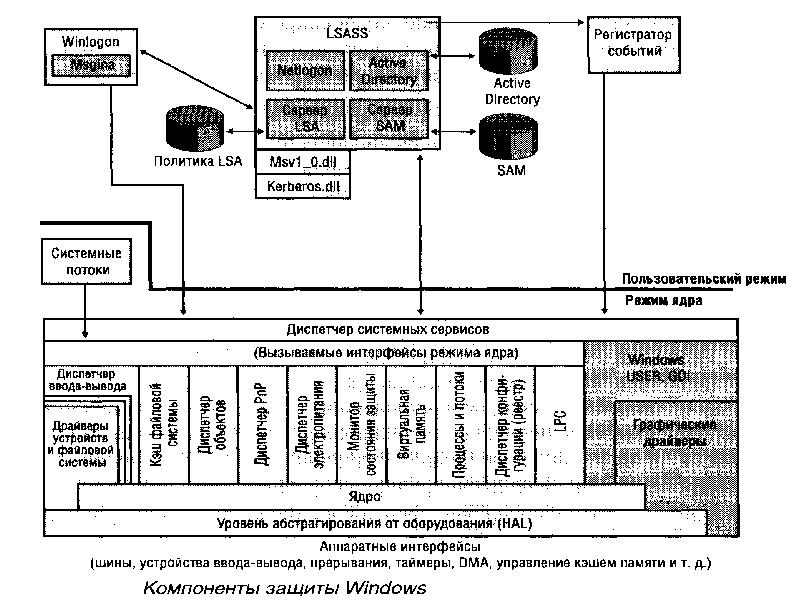

- 68. Компоненты системы защиты Windows Монитор состояния защиты (Security Reference Monitor, SRM)

- 69. База данных политики LSASS. База данных, содержащая параметры политики безопасности локальной

- 70. База данных SAM. База данных, которая в системах, отличных от контроллеров

- 71. Пакеты аутентификации. DLL-модули, выполняемые в контексте процесса Lsass и клиентских процессов

- 73. Организация контроля доступа в Windows Для разделяемых ресурсов в Windows

- 74. Проверка прав доступа для объектов любого типа выполняется централизованно с помощью

- 75. Windows поддерживает три класса операций доступа, которые отличаются типом субъектов и

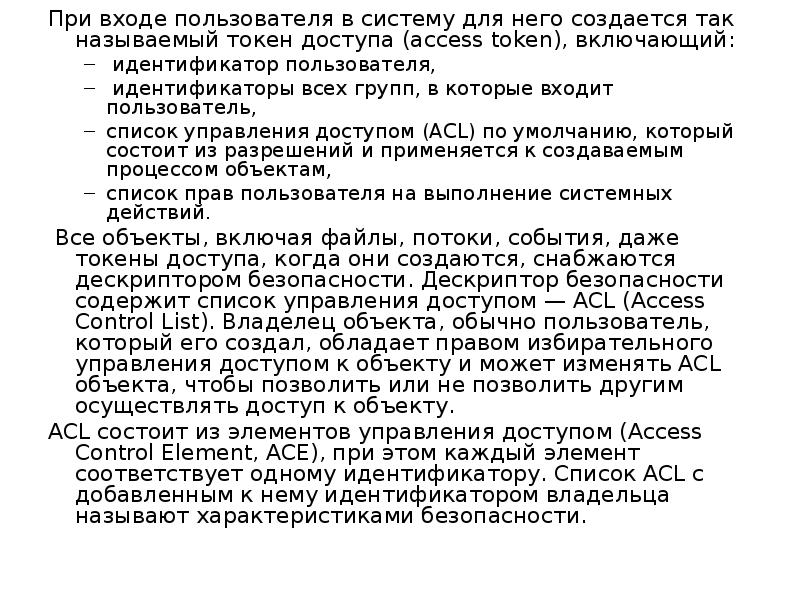

- 76. При входе пользователя в систему для него создается так называемый токен

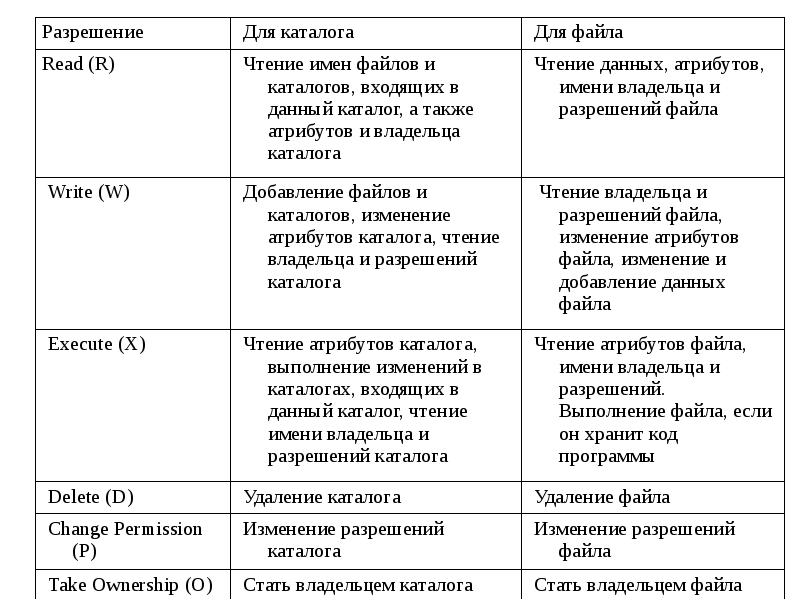

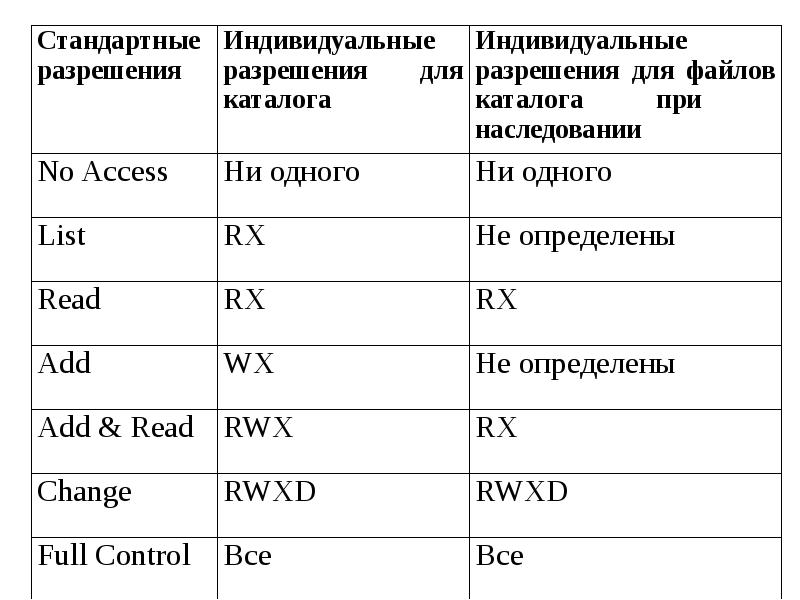

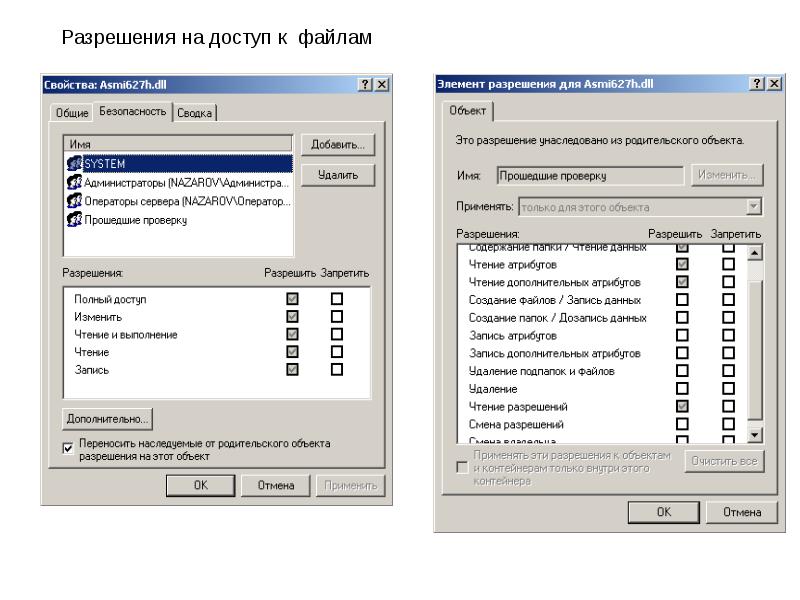

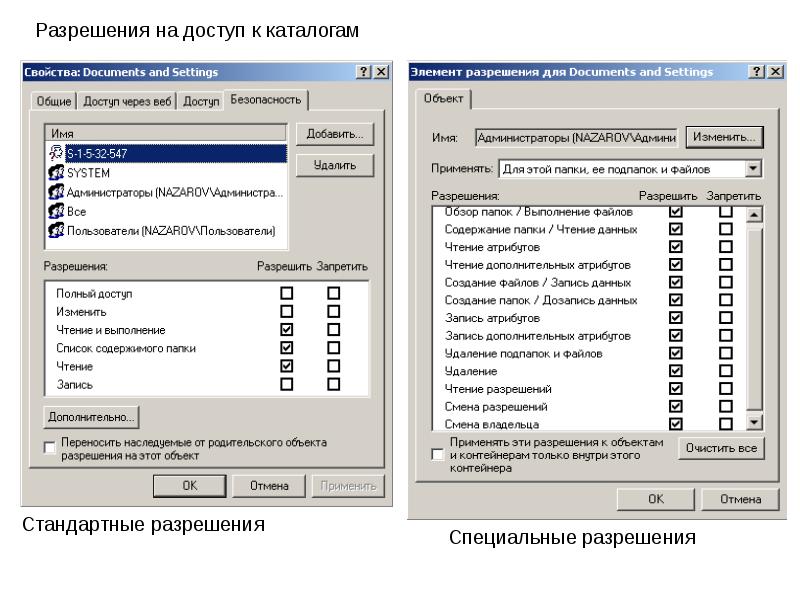

- 77. Разрешения на доступ к каталогам и файлам Доступ к каталогам и

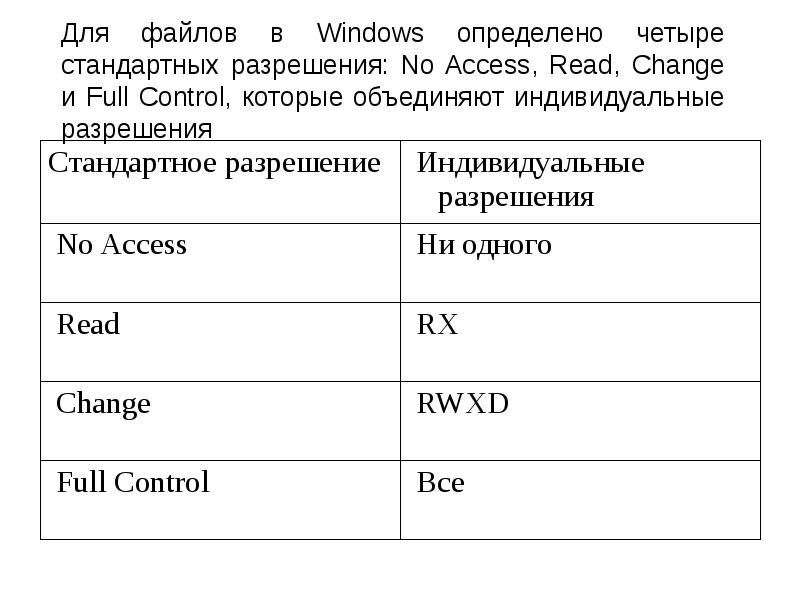

- 79. Для файлов в Windows определено четыре стандартных разрешения: No Access, Read,

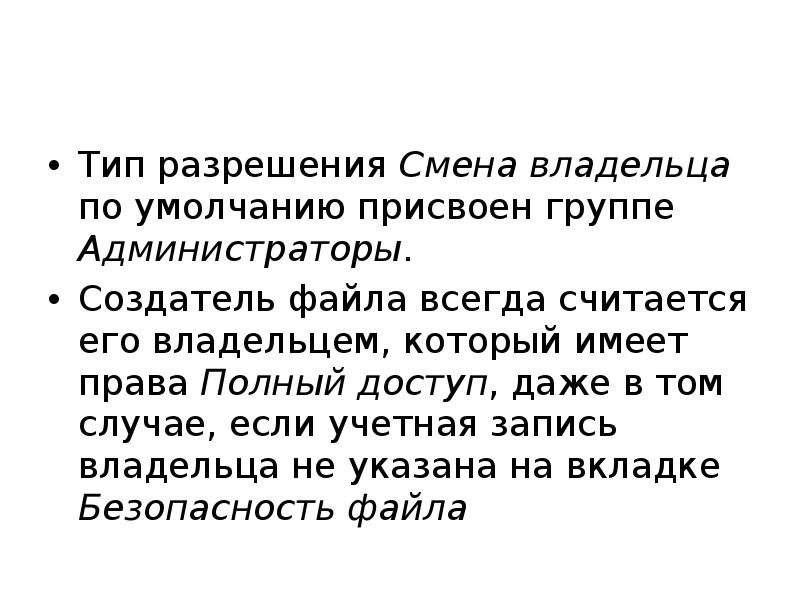

- 81. Тип разрешения Смена владельца по умолчанию присвоен группе Администраторы. Тип

- 84. Существует ряд правил, которые определяют действие разрешений. Существует ряд правил,

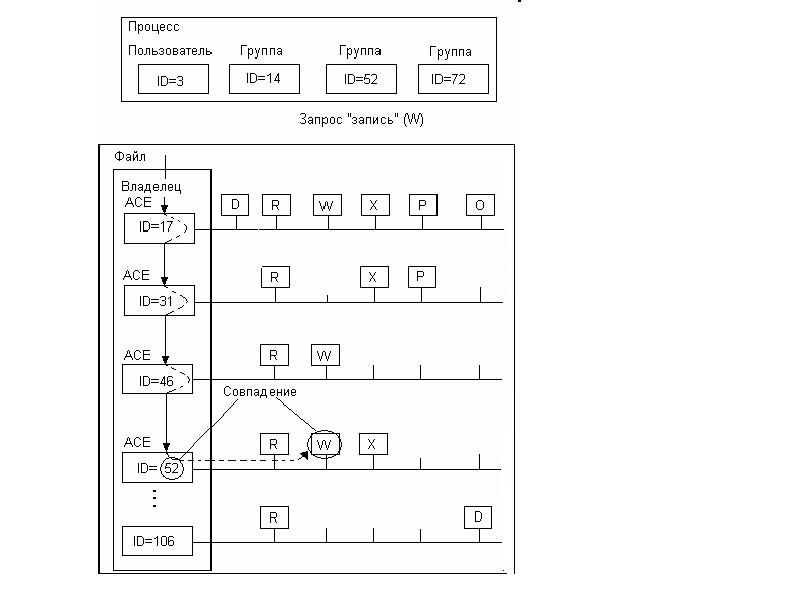

- 86. В приведенном на рисунке примере процесс, который выступает от имени пользователя

- 87. Использование утилит командной строки takeown и icacls (применимо только к файлам,

- 88. Два основных подхода к определению прав доступа Два основных подхода

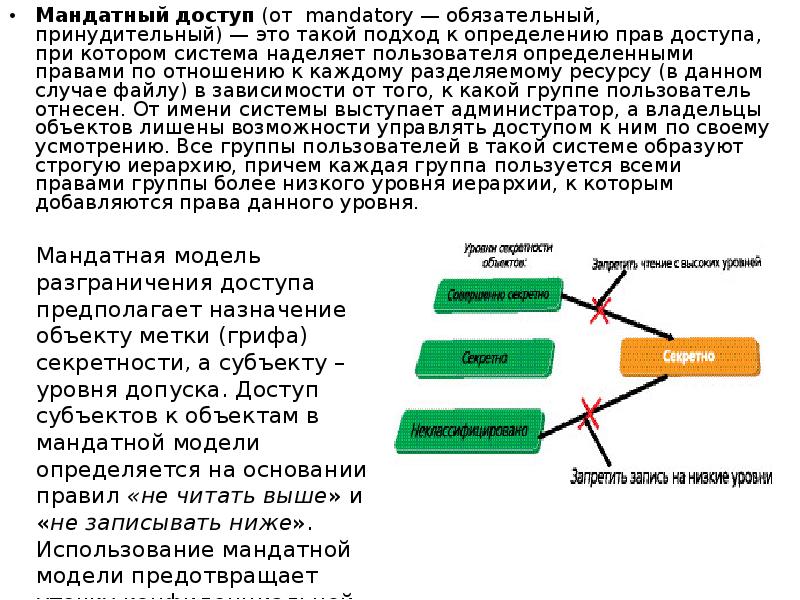

- 89. Мандатный доступ (от mandatory — обязательный, принудительный) — это такой подход

- 91. Уровни секретности документов в СССР CC/ОП (Совершенно Секретно. Особая Папка) ОП

- 92. Согласно требованиям ФСТЭК (Федеральная служба по техническому и экспортному контролю) мандатное

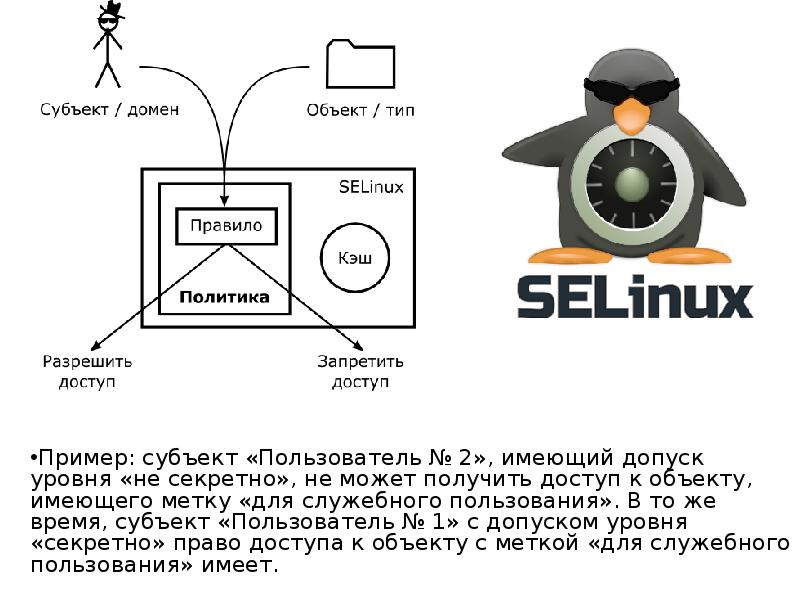

- 93. Изначально такой принцип был воплощён в операционных системах Flask, и других

- 94. Пример утилиты, позволяющей реализовать мандатный доступ в Windows Пример утилиты,

- 96. Скачать презентацию

Слайды и текст этой презентации

Похожие презентации