Модели безопасности на основе мандатной политики презентация

Содержание

- 2. Общая характеристика моделей полномочного (мандатного) доступа Модель Белла-ЛаПадулы

- 3. Общая характеристика моделей мандатного доступа Основаны на на субъектно-объектной модели КС

- 4. Основные положения моделей мандатного доступа Вводится система "уровней безопасности" –

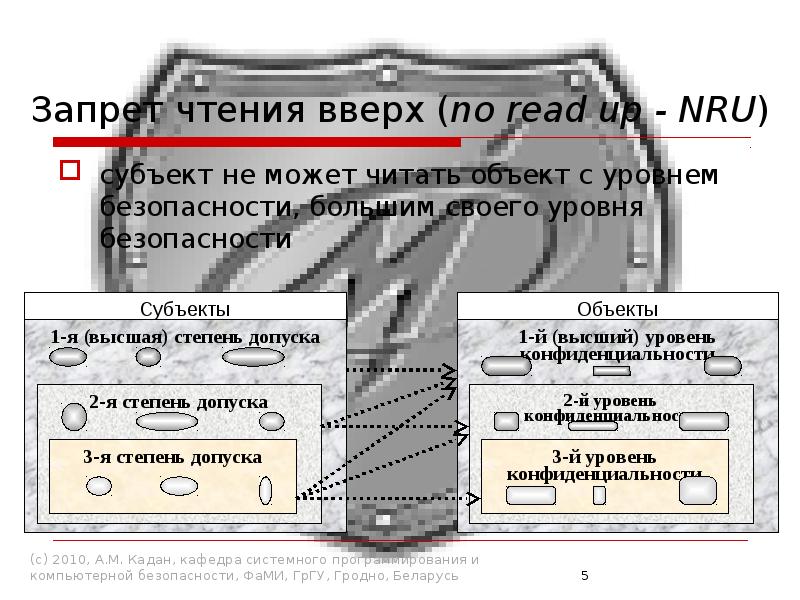

- 5. Запрет чтения вверх (no read up - NRU) субъект не может

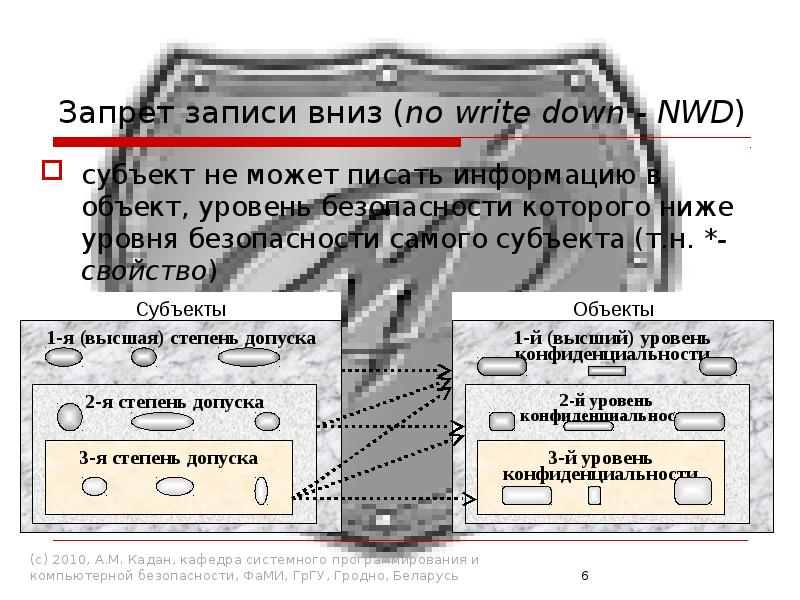

- 6. Запрет записи вниз (no write down - NWD) субъект не

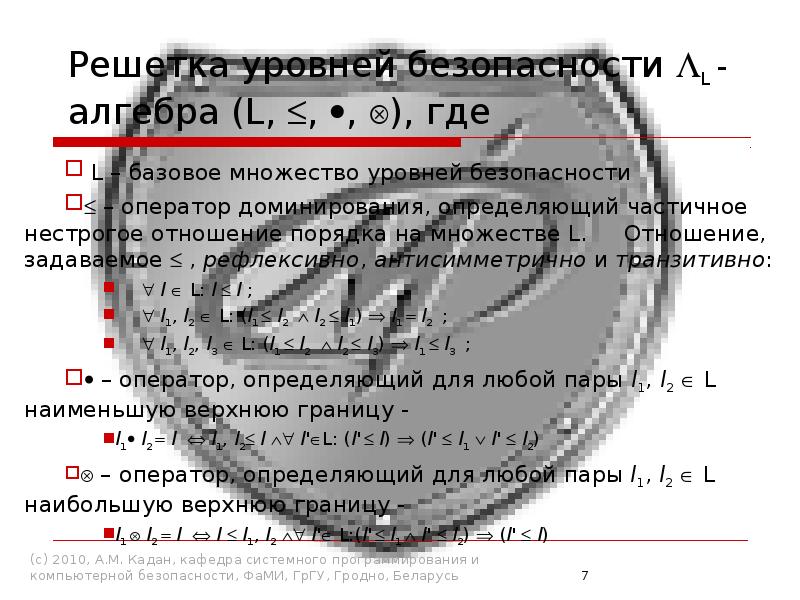

- 7. Решетка уровней безопасности L - алгебра (L, , , ), где

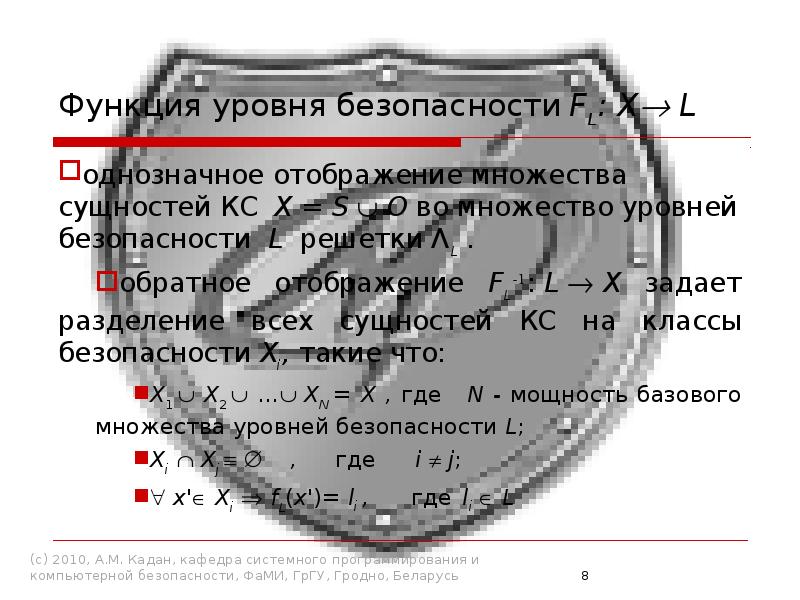

- 8. Функция уровня безопасности FL: X L однозначное отображение множества сущностей КС X = S O во

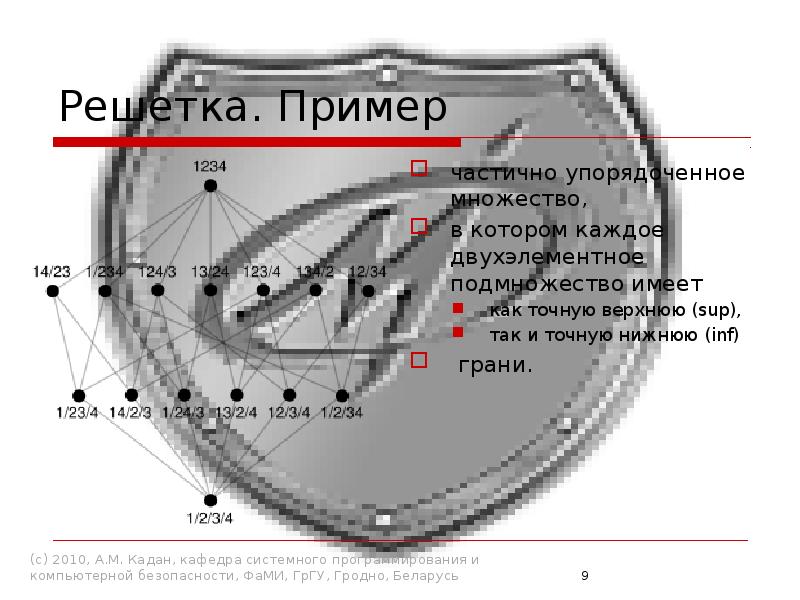

- 9. Решетка. Пример частично упорядоченное множество, в котором каждое двухэлементное подмножество

- 10. Модель Белла-ЛаПадулы Система защиты – совокупность: множества субъектов S множества

- 11. Критерий безопасности в модели Белла-ЛаПадулы Состояние называется безопасным по чтению (или

- 12. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Модели безопасности на основе мандатной политики можно ниже:

Похожие презентации