Защита от несанкционированного копирования. Защита программ с помощью электронных ключей типа “HASP” презентация

Содержание

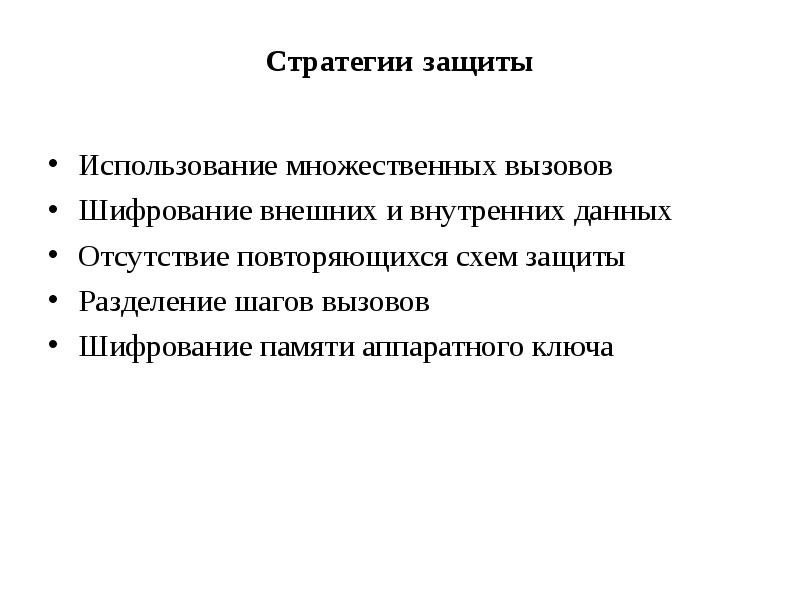

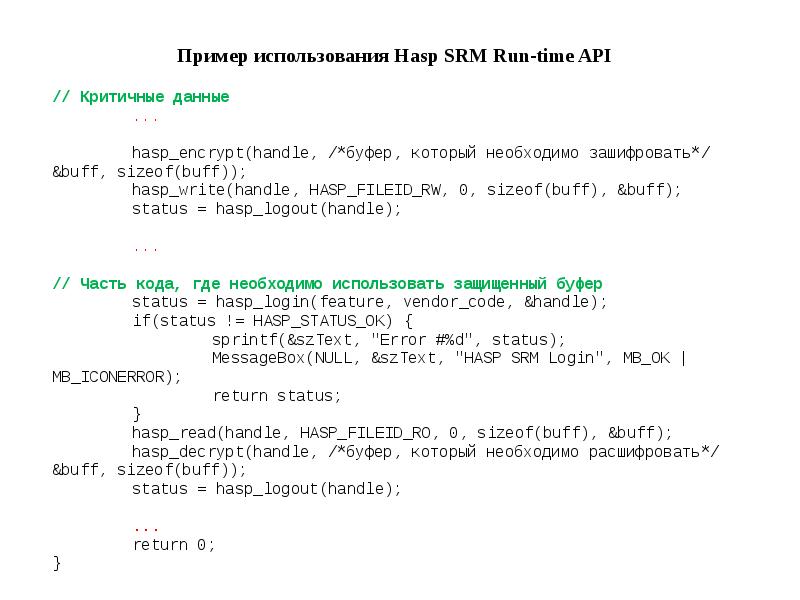

- 8. Стратегии защиты Использование множественных вызовов Шифрование внешних и внутренних данных Отсутствие

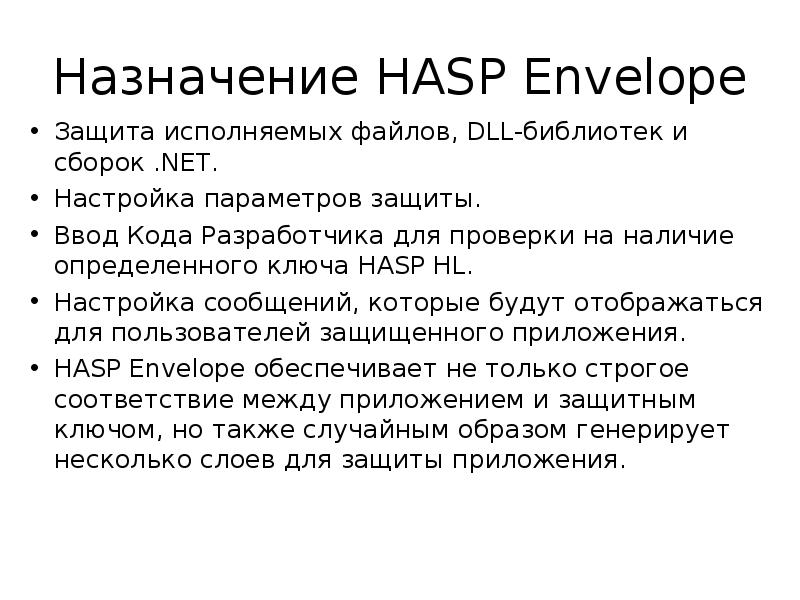

- 13. Назначение HASP Envelope Защита исполняемых файлов, DLL-библиотек и сборок .NET. Настройка

- 14. Поиск ключа HASP HL На локальном компьютере – защищенное приложение осуществляет

- 15. Поведение защищенного приложения Частота случайных запросов к ключу со стороны защищенного

- 16. Свойства защиты Обнаружение отладочных средств на системном и на пользовательском уровне.

- 29. Скачать презентацию

Слайды и текст этой презентации

Скачать презентацию на тему Защита от несанкционированного копирования. Защита программ с помощью электронных ключей типа “HASP” можно ниже:

Похожие презентации